Consejos para proteger su computadora contra el ataque Thunderspy

Thunderbolt es la interfaz de marca de hardware desarrollada por Intel . Actúa como una interfaz entre la computadora y los dispositivos externos. Si bien la mayoría de las computadoras con Windows vienen con todo tipo de puertos, muchas empresas usan Thunderbolt para conectarse a varios tipos de dispositivos. Facilita la conexión, pero según una investigación de la Universidad Tecnológica(Technology) de Eindhoven(Eindhoven University) , la seguridad detrás de Thunderbolt se puede violar mediante una técnica: Thunderspy . En esta publicación, compartiremos consejos que puede seguir para proteger su computadora contra Thunderspy .

¿Qué es Tunderspy ? ¿Como funciona?

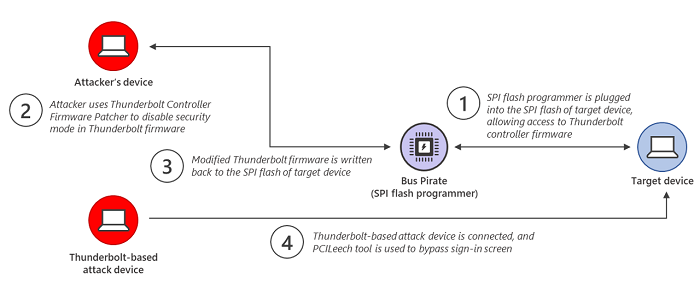

Es un ataque sigiloso que permite a un atacante acceder a la funcionalidad de acceso directo a la memoria ( DMA ) para comprometer los dispositivos. El mayor problema es que no queda rastro, ya que funciona sin desplegar ninguna mente de malware o link bait. Puede eludir las mejores prácticas de seguridad y bloquear la computadora. ¿Entonces, cómo funciona? El atacante necesita acceso directo a la computadora. Según la investigación, lleva menos de 5 minutos con las herramientas adecuadas.

El atacante copia el firmware del controlador Thunderbolt(Thunderbolt Controller Firmware) del dispositivo de origen en su dispositivo. Luego usa un parcheador de firmware ( TCFP ) para deshabilitar el modo de seguridad aplicado en el firmware Thunderbolt . La versión modificada se vuelve a copiar en la computadora de destino utilizando el dispositivo Bus Pirate . Luego, un dispositivo de ataque basado en Thunderbolt se conecta al dispositivo atacado. A continuación, utiliza la herramienta PCILeech para cargar un módulo de kernel que pasa por alto la pantalla de inicio de sesión de Windows .

Por lo tanto, incluso si la computadora tiene funciones de seguridad como Arranque seguro , (Secure Boot)BIOS sólido y contraseñas de cuenta del sistema operativo, y habilita el cifrado de disco completo, seguirá omitiendo todo.

SUGERENCIA(TIP) : Spycheck verificará si su PC es vulnerable al ataque Thunderspy .

Consejos para protegerse contra Thunderspy

Microsoft recomienda(recommends) tres formas de protegerse contra la amenaza moderna. Algunas de estas funciones integradas en Windows se pueden aprovechar, mientras que otras se deben habilitar para mitigar los ataques.

- Protecciones de PC de núcleo seguro

- Protección DMA del núcleo

- Integridad de código protegido por hipervisor ( HVCI )

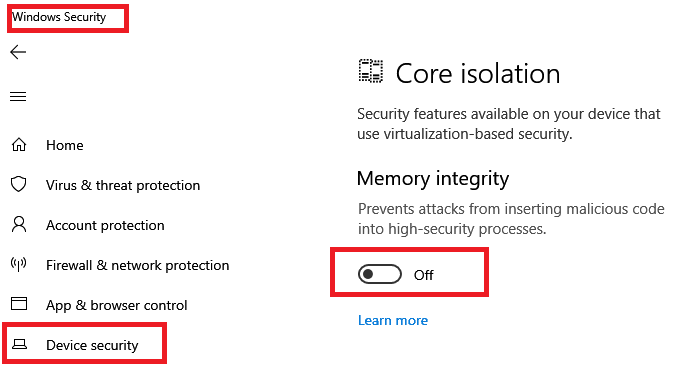

Dicho esto, todo esto es posible en una PC con núcleo seguro. Simplemente no puede aplicar esto en una PC normal porque no hay hardware disponible que pueda protegerlo del ataque. La mejor manera de averiguar si su PC lo admite es consultando la sección Seguridad de Devic de la aplicación (Devic Security)Seguridad de Windows(Windows Security) .

1] Protecciones de PC de núcleo seguro

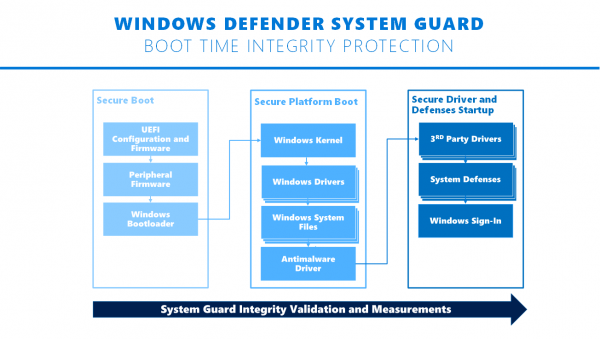

Windows Security , el software de seguridad interno de Microsoft, ofrece Windows Defender System Guard y seguridad basada en virtualización. Sin embargo, necesita un dispositivo que use PC con núcleo seguro(Secured-core PCs) . Utiliza seguridad de hardware rooteado en la CPU moderna para iniciar el sistema en un estado confiable. Ayuda a mitigar los intentos realizados por malware a nivel de firmware.

2] Protección DMA del núcleo

Introducida en Windows 10 v1803, la protección Kernel DMA se asegura de bloquear los periféricos externos de los ataques de acceso directo a la memoria(Memory Access) ( DMA ) mediante dispositivos (DMA)PCI hotplug como Thunderbolt . Significa que si alguien intenta copiar firmware Thunderbolt malicioso en una máquina, se bloqueará en el puerto Thunderbolt . Sin embargo, si el usuario tiene el nombre de usuario y la contraseña, podrá omitirlo.

3] Protección de refuerzo(Hardening) con integridad de código protegido por hipervisor ( (Hypervisor-protected)HVCI )

La integridad del código protegido por hipervisor o HVCI debe estar habilitada en Windows 10 . Aísla el subsistema de integridad del código y verifica que el código del Kernel no esté verificado ni firmado por Microsoft . También garantiza que el código del kernel no se pueda escribir ni ejecutar para asegurarse de que el código no verificado no se ejecute.

Thunderspy utiliza la herramienta PCILeech para cargar un módulo de kernel que pasa por alto la pantalla de inicio de sesión de Windows . El uso de HVCI(HVCI) se asegurará de evitar esto, ya que no le permitirá ejecutar el código.

La seguridad siempre debe estar en la cima cuando se trata de comprar computadoras. Si maneja datos que son importantes, especialmente con negocios, se recomienda comprar dispositivos de PC con núcleo seguro . (Secured-core PC)Aquí está la página oficial de dichos dispositivos(such devices) en el sitio web de Microsoft.

Related posts

¿Cómo evitar Phishing Scams and Attacks?

¿Qué es remoto Access Trojan? Prevención, Detection & Removal

Remove virus de USB Flash Drive usando Command Prompt or Batch File

Rogue Security Software or Scareware: ¿Cómo comprobar, prevenir, eliminar?

¿Qué es Win32: BogEnt y cómo eliminarlo?

DLL Hijacking Vulnerability Attacks, Prevention & Detection

Cómo prevenir Malware - Consejos para asegurar Windows 11/10

¿Cómo puedes obtener un computer virus, Trojan, trabajo, spyware or malware?

Cómo verificar si un archivo es malicioso o no en Windows 11/10

¿Qué es un Backdoor attack? Meaning, Examples, Definitions

Cómo usar el Chrome browser incorporado Malware Scanner & Cleanup Tool

Fileless Malware Attacks, Protection and Detection

Prevent Drive-by descargas y ataques de malware relacionados

Cómo usar Avast Boot Scan para eliminar Malware de Windows PC

Microsoft Windows Logo process en Task Manager; ¿Es un virus?

3 Maneras de Deshacerse de Virus, Spyware y Malware

Cómo eliminar Virus Alert de Microsoft en Windows PC

Cómo eliminar Malware de su PC en Windows 10

BUNDLEWARE: DEFINICIÓN, Prevention, Removal Guide

REMOTO Administration Tools: RIESGOS, Threats, Prevention