Ataque de denegación de servicio (DoS): qué es y cómo prevenirlo

¿Alguna vez ha sentido una lentitud inusual en la velocidad de su red o una falta de disponibilidad inesperada de un sitio web determinado? Es probable que haya un ataque de denegación de servicio(Denial of Service attack) en curso. Es posible que esté familiarizado con el término: Denegación de servicio(Denial of Service) , pero en realidad, puede ser difícil distinguir entre un ataque real y la actividad normal de la red. Ataque de denegación de servicio (o DoS)(Denial of Service (or DoS)) , que, como su nombre indica, se relaciona directamente con la denegación de un servicio, en particular, Internet .

Un ataque DoS es un tipo de ataque que consume los recursos de un usuario y pone de rodillas a la red, impidiendo así que los usuarios legítimos accedan a cualquier sitio web. El ataque DoS ha sido y sigue siendo uno de los ataques más sofisticados para los que no se tiene una política de prevención potencial. En esta publicación, arrojaremos algo de luz sobre qué es un ataque DoS y cómo prevenirlo mejor y qué hacer en caso de que sepa que está siendo atacado.

¿Qué es DoS o ataque de denegación(Denial) de servicio ?(Service Attack)

En un ataque DoS , un atacante con intenciones maliciosas evita que los usuarios accedan a un servicio. Lo hace apuntando a su computadora y su conexión de red, o las computadoras y la red del sitio web que está tratando de usar. Por lo tanto, puede evitar que acceda a su correo electrónico o cuentas en línea.

Imagine una situación en la que está intentando iniciar sesión en su cuenta de Banca(Internet Banking) por Internet para realizar transacciones en línea. Sin embargo, por extraño que parezca, se le niega el acceso al sitio web del banco, a pesar de tener una conexión rápida a Internet. Ahora podría haber dos posibilidades: ¡o su proveedor de servicios de Internet está caído o está bajo un ataque DoS !

En un ataque DoS , el atacante envía una avalancha de solicitudes superfluas al servidor principal del sitio web en cuestión, lo que básicamente lo sobrecarga y bloquea cualquier solicitud adicional antes de que se retenga la capacidad. Esto provoca una denegación de las solicitudes legítimas entrantes para este sitio web y, en consecuencia, usted es la víctima( you’re the victim) .

Sin embargo, las formas de ataque pueden diferir según los motivos del atacante, pero esta es la forma más común de lanzar un ataque DoS . Otras formas de ataque pueden implicar evitar que una persona en particular acceda a un determinado sitio web, obstruir la conexión entre dos máquinas en el extremo del servidor, por lo tanto, interrumpir el servicio, etc.

Algunos atacantes también actúan en otro tipo de ataque DoS : el (DoS)bombardeo(Email bombing) de correo electrónico en el que se genera una gran cantidad de correos electrónicos no deseados y se inundan en la bandeja(Inbox) de entrada de uno para que se prohíba cualquier solicitud adicional al servidor de correo. Esto puede ocurrir ampliamente, incluso en la cuenta de correo electrónico que le proporcionan sus empleadores, sin mencionar los servicios públicos de correo como Yahoo, Outlook,(Yahoo, Outlook, etc) etc. Incluso puede verse privado de recibir más correos electrónicos legítimos, ya que se completará su cuota de almacenamiento asignada. Con una gran variedad en sus ambiciones, la motivación de los atacantes puede variar desde 'solo por diversión' hasta el afianzamiento financiero y la venganza.

Relacionado(Related) : Navegador atascado en el mensaje Comprobación de su navegador antes de acceder .(Checking Your Browser Before Accessing)

Tipos de ataques DoS

Según la naturaleza y la intención del ataque, existen varios tipos de programas que se pueden usar para lanzar ataques DoS en su red. (DoS)Tome nota de los siguientes ataques DoS más utilizados :

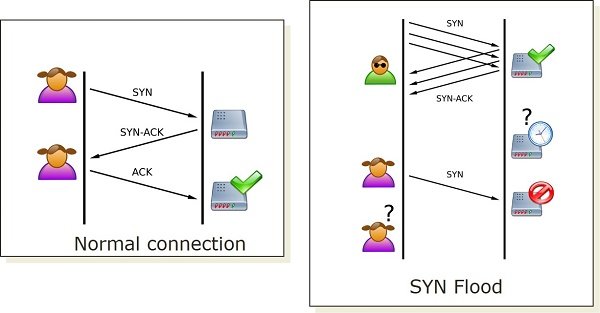

1] Inundación SYN

SYN Flood aprovecha indebidamente la forma estándar de abrir una conexión TCP . Cuando un cliente quiere abrir una conexión TCP con el puerto abierto del servidor, envía un paquete SYN . El servidor recibe los paquetes, los procesa y luego devuelve un paquete SYN-ACK que incluye la información del cliente de origen almacenada en la tabla del bloque de control de transmisión (TCB) . (Transmission Control Block (TCB))En circunstancias normales, el cliente devolvería un paquete ACK reconociendo la respuesta del servidor y, por lo tanto, abriendo una conexión TCP . Sin embargo, bajo un posible ataque de inundación SYN(SYN flood attack), el atacante envía un ejército de solicitudes de conexión utilizando una dirección IP de parodia que la máquina de destino trata como solicitudes legítimas. Posteriormente, se ocupa de procesar cada uno de estos e intenta abrir una conexión para todas estas solicitudes malévolas.

En circunstancias normales, el cliente devolvería un paquete ACK reconociendo la respuesta del servidor y, por lo tanto, abriendo una conexión TCP . Sin embargo, bajo un posible ataque de inundación SYN , el atacante envía un ejército de solicitudes de conexión utilizando una dirección IP de parodia que la máquina de destino trata como solicitudes legítimas. Posteriormente, se ocupa de procesar cada uno de estos e intenta abrir una conexión para todas estas solicitudes malévolas. Esto hace que el servidor siga esperando un paquete ACK para cada solicitud de conexión que en realidad nunca llega. (ACK)Estas solicitudes llenan rápidamente el TCB del servidor(TCB)table antes de que pueda cronometrar cualquier conexión y, por lo tanto, cualquier otra solicitud de conexión legítima se envía a la cola de espera.

Leer(Read) : ¿Qué es la denegación de servicio de rescate(What is Ransom Denial of Service) ?

2] Inundación HTTP

Esto se usa más comúnmente para atacar aplicaciones y servicios web. Sin poner mucho énfasis en el tráfico de red de alta velocidad, este ataque envía solicitudes HTTP POST(HTTP POST requests) completas y aparentemente válidas . Diseñado específicamente para agotar los recursos del servidor de destino, el atacante envía una serie de estas solicitudes para asegurarse de que el servidor de destino no extraiga las solicitudes legítimas adicionales mientras está ocupado procesando las solicitudes falsas. Sin embargo, es muy simple, pero es muy difícil distinguir estas solicitudes HTTP de las válidas, ya que el contenido del encabezado(Header) parece admisible en ambos casos.

3] Ataque de denegación(Distributed Denial) de servicio(Service Attack) distribuido ( DDoS )

El ataque de denegación de servicio(Distributed Denial of Service) distribuido o DDoS es como el oficial condecorado de esta banda. Muy sofisticado por niveles por encima del ataque DoS normal , DDoS genera el tráfico en la máquina de destino a través de más de una computadora. El atacante controla varias computadoras comprometidas y otros dispositivos a la vez y distribuye la tarea de inundar el servidor de destino con tráfico, consumiendo en gran medida sus recursos y ancho de banda. El atacante también puede usar su computadora para lanzar un ataque en otra computadora si hay problemas de seguridad persistentes.

Ahora, tan obvio como es, un ataque DDoS(DDoS attack) puede ser mucho más efectivo y real en comparación con DoS . Algunos sitios web que pueden manejar fácilmente varias conexiones pueden cerrarse fácilmente mediante el envío de numerosas solicitudes de spam simultáneas. Las redes de bots(Botnets) se utilizan para reclutar todo tipo de dispositivos vulnerables cuya seguridad puede verse comprometida inyectándoles un virus y registrándolos en el ejército de zombis(Zombie army) que el atacante puede controlar y utilizar para un ataque DDoS . Por lo tanto(Hence) , siendo un usuario normal de una computadora, debe estar al tanto de las lagunas de seguridad dentro y alrededor de su sistema; de lo contrario, podría terminar haciendo el trabajo sucio de alguien y nunca enterarse.

Prevención de ataques DoS

Los ataques DoS(DoS) no pueden ser predeterminados. No puede evitar ser víctima del ataque DoS . No hay muchas formas efectivas de hacerlo. Sin embargo, puede reducir la posibilidad de ser parte de un ataque de este tipo en el que su computadora puede usarse para atacar a otra. Tome nota de los siguientes puntos destacados que pueden ayudarlo a obtener las probabilidades a su favor.

- Implemente un programa antivirus y un firewall en su red si aún no lo ha hecho. Esto ayuda a restringir el uso del ancho de banda solo a usuarios autenticados.

- La configuración del servidor(Server configuration) puede ayudar a disminuir la probabilidad de ser atacado. Si es administrador de red en alguna empresa, eche un vistazo a las configuraciones de su red y endurezca las políticas de firewall para bloquear a los usuarios no autenticados y evitar que accedan a los recursos del servidor.

- Algunos servicios de terceros(third-party services) ofrecen orientación y protección contra ataques DoS . Estos pueden ser costosos pero efectivos también. Si tiene el capital para implementar tales servicios en su red, mejor póngase en marcha.

Los ataques DoS generalmente están dirigidos a organizaciones de alto perfil(high-profile organizations) , como empresas bancarias y del sector financiero, talones comerciales y comerciales, etc. Uno debe ser plenamente consciente y seguir mirando por encima del hombro para evitar posibles ataques. Aunque estos ataques no están directamente relacionados con el robo de información confidencial, puede costarles a las víctimas una gran cantidad de tiempo y dinero para deshacerse del problema.

Enlaces útiles:(Useful links:)

- Prevención de ataques de denegación(Denial) de servicio(Service Attacks) - MSDN

- Mejores prácticas para prevenir DoS/Denial de servicio(Service Attacks) – MSDN

- Comprender los ataques de denegación de servicio(Denial-of-Service Attacks) : US-Cert.gov(US-Cert.go) v

- Defensa de Office 365 (Office 365) contra ataques de denegación(Against Denial) de servicio: lea(Service Attacks – Read) más en Microsoft

- Fuente de la imagen Wikipedia.

Related posts

DDoS Distributed Denial de Service Attacks: Protección, Prevention

SmartByte Network Service hace que Slow Internet speed en Windows 10

¿Qué es Ransom Denial de Service (RDoS)? Prevention and precautions

Desactive Internet Explorer 11 como un standalone browser usando Group Policy

Cómo comprobar si su IP address está filtrando

¿Cuál es el 403 Forbidden Error and How para solucionarlo?

Internet and Social Networking Sites addiction

¿Qué es Network Address Translator (NAT)? ¿Qué hace? ¿Lo necesito?

Cybercrime y su clasificación - organizados y no organizados

¿Qué están estacionados Domains and Sinkhole Domains?

Cómo encontrar el Router IP address en Windows 10 - IP Address Lookup

Domain Fronting explicado junto con los peligros y

Página web Fix Origin Error loading

¿Para qué son los errores comunes HTTP Status Code?

Cómo deshabilitar Auto Refresh en Microsoft Edge or Internet Explorer

Compruebe si su Internet Connection es capaz de transmitir contenido de 4K

NET Disabler le permite activar o desactivar completamente Internet con un clic

Cómo desbloquear y acceder a Blocked o sitios web restringidos

Internet no funciona después de una actualización en Windows 10

DNS Benchmark: Optimiza tu Internet Connection para la velocidad