¿Qué son las estafas de caza de ballenas y cómo proteger su empresa?

Si trabaja en una empresa o es propietario de ella, debe saber que siempre existe un alto riesgo de que se produzcan ciberataques y estafas. Las estafas por correo electrónico(Email Scams) son las más comunes entre ellas. El phishing viene en muchos sabores como Tabnabbing, Spear Phishing , así como Vishing y Smishing. Hace unos días, echamos un vistazo a los fraudes en línea de Pharming(Pharming online frauds) ; hoy echaremos un vistazo a las estafas de caza(Whaling Scams) de ballenas , que es la amenaza emergente de seguridad cibernética.

¿Qué son las estafas de caza de ballenas?

En las estafas de caza de ballenas, generalmente se le ataca por correo electrónico; es una (Whaling)estafa de phishing(Phishing scam) especializada . El atacante estudia su actividad en línea y obtiene información útil sobre usted de otras fuentes. Y esa información se utiliza para crear un correo electrónico personalizado de aspecto profesional. Ver un correo electrónico oficial puede hacer que baje sus defensas y es muy probable que confíe en dicho correo electrónico. La idea es obtener información de usted para futuras actividades fraudulentas.

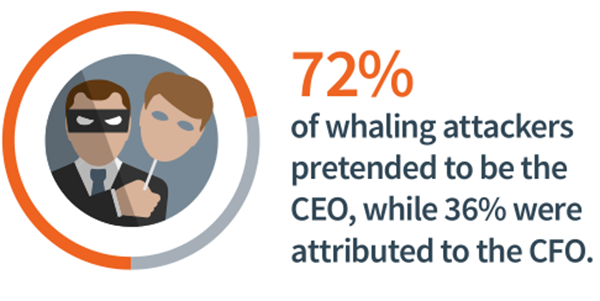

Ahora debe darse cuenta de que hay una delgada línea de diferencia entre Whaling y Spear Phishing . La caza de ballenas(Whaling) generalmente se dirige a ejecutivos de alto nivel, mientras que la última estafa se dirige a empleados de una empresa, clientes de una empresa en general. Se llama caza de ballenas(Whaling) porque los objetivos suelen ser grandes o importantes. Y así , las Ballenas(Whales) son elegidas por su autoridad y acceso dentro de una organización.

¿Cómo funciona la caza de ballenas(Whaling) y por qué estás en el punto de mira?

La mayoría de los objetivos suelen ser empresarios, emprendedores, directores ejecutivos(CEOs) y empleados corporativos. Los objetivos suelen ser específicos de la empresa y los ataques se planifican con el fin de obtener información confidencial sobre las actividades de una organización.

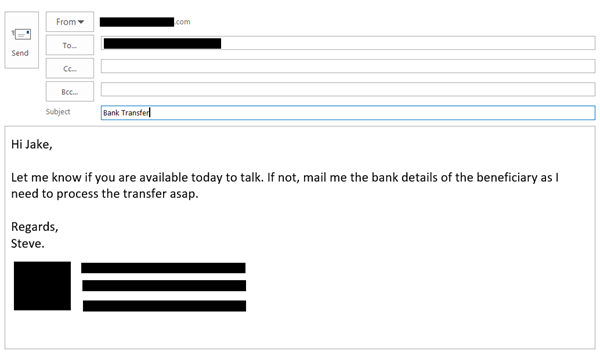

Este tipo de ataques de ingeniería social son muy difíciles de identificar y, por lo general, las personas terminan dando datos a estos estafadores. El estafador envía un correo electrónico personalizado desde una dirección con la que puede estar familiarizado. El estafador puede hacerse pasar por su jefe u otra organización amistosa. O puede hacerse pasar por su asesor financiero o su abogado. El contenido del correo electrónico es principalmente para llamar la atención, de modo que pueda responder rápidamente y haya menos posibilidades de que lo atrapen.

El correo electrónico puede requerir que transfiera algo de dinero como pago de una factura vencida o puede solicitar algunos datos de la empresa que se requieren en la oficina central. O puede solicitar datos personales sobre los empleados de la organización.

El estafador o el atacante ya lo ha investigado para crear un correo electrónico personalizado para usted. Y la investigación puede basarse en sus actividades en línea o en cualquier información obtenida de otras fuentes. Los correos electrónicos de caza de ballenas(Whaling emails) parecen normales y perfectos y esa es la única razón por la que las personas caen en la trampa. Los nombres, logotipos y demás información utilizada en el correo electrónico pueden ser reales o no. Pero se presenta de tal manera que normalmente las personas no pueden marcar una diferencia entre estos correos electrónicos.

Además, la dirección de correo electrónico del remitente o el sitio web mencionado es similar a alguien que quizás conozca. Los archivos adjuntos pueden o no ser maliciosos. El único propósito de estas estafas es convencerlo de que el correo electrónico es completamente normal y requiere una acción urgente. Y cuando sigue las instrucciones en el correo electrónico, termina filtrando algunos datos confidenciales a una persona o sitio web no autorizado.

Cómo mantenerse protegido de los ataques de la caza de ballenas

Debe aprender a identificar los ataques de phishing(identify Phishing Attacks) para obtener más información sobre la protección contra el phishing en general y poder evitar las estafas de phishing(avoid Phishing scams) .

La clave para mantenerse protegido es mantenerse atento. Lea todos sus correos electrónicos relacionados con el trabajo de principio a fin y vigile cualquier cosa sospechosa. Si simplemente sintió que hay algún problema con el correo electrónico, comuníquese con la organización de la que se dice que proviene el correo electrónico.

1] Verifique(Verify) el correo electrónico del remitente y luego solo responda a los correos electrónicos. Por lo general, los sitios web o las direcciones de correo electrónico desde donde recibe correos electrónicos son casi idénticos a las direcciones de correo electrónico normales que puede conocer. Una 'o' se puede reemplazar con un '0' (cero) o puede haber dos 'ss' en lugar de una 's'. Este tipo de errores son fácilmente pasados por alto por el ojo humano, y forman la base de tales ataques.

2] Si el correo electrónico requiere alguna acción urgente, entonces debe mirar detenidamente y luego tomar la decisión. Si hay enlaces de sitios web salientes, verifique su dirección antes de proporcionar cualquier información a ese sitio web. Además, verifique el letrero del candado o verifique el certificado del sitio web.

3] No proporcione ningún dato financiero o de contacto a ningún sitio web o correo electrónico. Sepa cuándo confiar en un sitio web(Know when to trust a website) , tome precauciones antes de hacer clic en cualquier enlace web(precautions before clicking on any web links) y siga las normas básicas de seguridad en el uso de Internet.

4] Tenga un antivirus adecuado, un software de firewall que proteja su computadora y no descargue ningún archivo adjunto de ninguno de estos correos electrónicos. RAR/7z o cualquier otro archivo ejecutable contiene malware o troyanos(Trojans) . Cambie regularmente las contraseñas y cree una copia de seguridad de los documentos importantes en un lugar seguro.

5 ] Destruya por completo(] Completely) sus documentos físicos antes de deshacerse de ellos para que no puedan proporcionar ninguna información sobre usted y su organización.

Ejemplos de ataques balleneros

Si bien puede encontrar un montón de historias de estafas en línea. Incluso las principales empresas como Snapchat y Seagate han caído en las trampas de estas estafas. El año pasado, un empleado de alto rango de Snapchat fue víctima de una estafa de este tipo donde un correo electrónico haciéndose pasar por el CEO de la empresa preguntaba sobre la nómina de los empleados. Echa un vistazo a algunos ejemplos:

- Seagate : un ataque ballenero exitoso hizo que los ladrones obtuvieran hasta 10 000 documentos fiscales W-2 para todos los empleados actuales y pasados.

- Snapchat : un empleado se enamoró de un correo electrónico que se hizo pasar por una solicitud del director ejecutivo Evan Spiegel(CEO Evan Spiegel) y comprometió los datos de nómina de 700 empleados.

- FACC : El proveedor de la industria aeronáutica austriaca perdió 50 millones de euros por un ataque ballenero.

- Ubiquiti Networks : esta empresa de tecnología de redes sufrió una pérdida de 39,1 millones de dólares como resultado de un ataque de caza de ballenas.

- Weight Watchers International : un correo electrónico de caza de ballenas permitió a los ladrones obtener datos fiscales de casi 450 empleados actuales y anteriores.

¿Ya estafado?

¿Crees que has sido víctima de una estafa de caza de ballenas? (Whaling)Informe inmediatamente al jefe de su organización y busque ayuda legal. Si les proporcionó algún dato bancario o algún tipo de contraseña, cámbielos de inmediato. Consulte a un experto en seguridad cibernética para rastrear la ruta y saber quién fue el atacante. Busque ayuda legal y consulte a un abogado.

Hay varios servicios en línea disponibles donde puede denunciar este tipo de estafas. Informe tales estafas para que su actividad pueda verse interrumpida y más personas no se vean afectadas.

Si te interesa saber más, existe este excelente eBook titulado Whaling, Anatomy of an attack , que puedes descargar gratis.

Protéjase a sí mismo, a sus empleados y a su organización de tales fraudes y estafas en línea. Corra la voz y ayude a sus colegas, amigos y familiares a mantenerse protegidos.(Protect yourself, your employees and your organization from such frauds and online scams. Spread the word and help your colleagues, friends, and family stay protected.)

Lea aquí acerca de las estafas y fraudes en línea y por correo electrónico más comunes(most common Online and Email scams & frauds) .

Related posts

Cómo verificar si un enlace es seguro o no está usando su navegador web

Averigüe si su online account ha sido hackeado y detalles de correo electrónico y contraseña se filtró

Online Safety Tips para Kids, Students and Teens

Internet Security article and tips para Windows 10 usuarios

Safeguard Tus hijos de adult content usando limpio Browsing

¿Qué es el man-in-the-mediano Attack (MITM): definición, Prevention, Tools

Precauciones para tomar antes de hacer clic en los enlaces web o las URL

Password Spray Attack Definition and Defending usted mismo

Dark Patterns: Trucos de sitio web, Examples, Types, CÓMO Spot & Avoid

Fake Online Employment And Job Scams están en aumento

Browser Fingerprinting. Cómo desactivar Browser Las huellas dactilares

¿Cómo evitar Phishing Scams and Attacks?

¿Qué es el sitio web Traffic Fingerprinting? ¿Cómo protegerse?

¿Qué es Cyber crime? ¿Cómo lidiar con ello?

¿Qué es el phishing y cómo identificar ataques de phishing?

Globus Free VPN Browser review: Encrypt Todo el tráfico, Browse Anónimamente

¿Por qué Microsoft me envía un mensaje de texto? ¿Son genuinos o phishing?

Best Free Online Flowchart Maker Tools

GRATIS Photo Collage maker Online Tools and Software

Cyber Attacks - Definición, Types, Prevención