Qué es el ataque Man-In-The-Middle (MITM): definición, prevención, herramientas

Proteger nuestros datos en línea nunca será una tarea fácil, especialmente hoy en día, cuando los atacantes inventan regularmente algunas técnicas nuevas y explotan para robar sus datos. A veces, sus ataques no serán tan dañinos para los usuarios individuales. Pero los ataques a gran escala en algunos sitios web populares o bases de datos financieras pueden ser muy peligrosos. En la mayoría de los casos, los atacantes primero intentan introducir malware en la máquina del usuario. Sin embargo, a veces esta técnica no funciona.

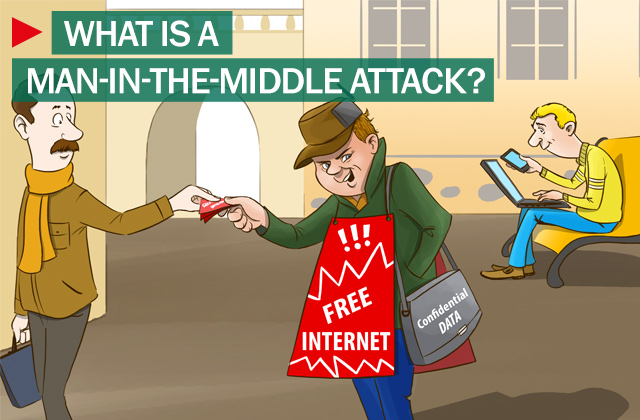

Fuente de la imagen: Kaspersky.

¿Qué es el ataque Man-In-The-Middle?

Un método popular es el ataque Man-In-The-Middle(Man-In-The-Middle attack) . También se conoce como ataque de brigada de baldes(bucket brigade attack) o, a veces, ataque de Janus(Janus attack) en criptografía. Como su nombre indica, el atacante se mantiene entre dos partes, haciéndoles creer que están hablando directamente entre sí a través de una conexión privada, cuando en realidad toda la conversación está siendo controlada por el atacante.

Un ataque man-in-the-middle puede tener éxito solo cuando el atacante forma una autenticación mutua entre dos partes. La mayoría de los protocolos criptográficos siempre brindan alguna forma de autenticación de punto final, específicamente para bloquear los ataques MITM a los usuarios. El protocolo Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) siempre se usa para autenticar a una o ambas partes mediante una autoridad de certificación de confianza mutua.

Cómo funciona

Digamos que hay tres personajes en esta historia: Mike , Rob y Alex . Mike quiere comunicarse con Rob . Mientras tanto, Alex (atacante) inhibe la conversación para escuchar a escondidas y mantiene una conversación falsa con Rob , en nombre de Mike . Primero(First) , Mike le pide a Rob su clave pública. Si Rob le da su llave a Mike , Alex la intercepta, y así es como comienza el “ataque de hombre en el medio”. Alex luego envía un mensaje falso a Mike .que dice ser de Rob pero incluye la clave pública de Alex . Mike cree fácilmente que la clave recibida pertenece a Rob cuando eso no es cierto. Mike encripta inocentemente su mensaje con la clave de Alex y le envía el mensaje convertido a Rob .

En los ataques MITM más comunes , el atacante utiliza principalmente un enrutador WiFi para interceptar la comunicación del usuario. Esta técnica se puede resolver explotando un enrutador con algunos programas maliciosos para interceptar las sesiones de los usuarios en el enrutador. Aquí, el atacante primero configura su computadora portátil como un punto de acceso WiFi , eligiendo un nombre que se usa comúnmente en un área pública, como un aeropuerto o una cafetería. Una vez que un usuario se conecta a ese enrutador malicioso para llegar a sitios web como sitios de banca en línea o sitios de comercio, el atacante registra las credenciales de un usuario para su uso posterior.

Herramientas y prevención de ataques man-in-the-middle

La mayoría de las defensas efectivas contra MITM se pueden encontrar solo en el enrutador o en el lado del servidor. No tendrá ningún control dedicado sobre la seguridad de su transacción. En su lugar, puede utilizar un cifrado fuerte entre el cliente y el servidor. En este caso, el servidor autentica la solicitud del cliente presentando un certificado digital, y entonces se podría establecer la única conexión.

Otro método para prevenir tales ataques MITM es nunca conectarse directamente a enrutadores WiFi abiertos. (WiFi)Si lo desea, puede usar un complemento de navegador como HTTPS Everywhere o ForceTLS . Estos complementos lo ayudarán a establecer una conexión segura siempre que la opción esté disponible.

Lea a continuación(Read next) : ¿Qué son los ataques Man-in-the-Browser(Man-in-the-Browser attacks) ?

Related posts

Internet Security article and tips para Windows 10 usuarios

Los 5 mejores complementos de privacidad de Firefox para la seguridad en línea

Online Reputation Management Tips, Tools & Services

Cómo verificar si un enlace es seguro o no está usando su navegador web

Averigüe si su online account ha sido hackeado y detalles de correo electrónico y contraseña se filtró

Microsoft Scams: Phone & Email estafas que mal unen Microsoft Name

Cómo controlar el tiempo de Internet de su hijo en su ASUS router

Dark Patterns: Trucos de sitio web, Examples, Types, CÓMO Spot & Avoid

Best Free Online Flowchart Maker Tools

Cómo configurar Parental Controls en un ASUS router

¿Qué le sucede a su Online Accounts cuando muera: Digital Assets Management

Best GRATIS Online Video Conferencing Tools WITHOUT Registration

7 maneras en que ASUS Parental Controls protegen a tus hijos

Precauciones para tomar antes de hacer clic en los enlaces web o las URL

Cyber Attacks - Definición, Types, Prevención

Consejos sobre cómo mantenerse a salvo en las computadoras públicas

¿Qué es la pasta? ¿Por qué no debería copiar la pasta de la web?

Computer Security, Data Privacy, Online Safety Brochures de Microsoft

PayPal Login: Consejos a la Sign UP y Sign en seguramente

Los 4 mejores buscadores para niños