Explicación de la vulnerabilidad de muestreo de datos de microarquitectura (MDS)

El muestreo de datos de microarquitectura(Microarchitectural Data Sampling) ( MDS ) es una vulnerabilidad del lado de la CPU . (CPU)Según Intel , su CPU tiene algunos puntos sueltos que pueden ser aprovechados por piratas informáticos. Esto significa tomar el control de la CPU para poder leer datos a muy corto plazo almacenados en los búferes internos de la CPU . Vamos a ver cómo funciona. También me dirán cómo averiguar si su sistema se ve afectado por este exploit ZombieLoad .

MDS – Muestreo de datos microarquitectónicos(MDS – Microarchitectural Data Sampling)

Los procesadores Intel modernos emplean el almacenamiento de datos en sus búferes internos, y los datos se envían hacia y desde la memoria caché del procesador. Los búferes internos de los procesadores se utilizan para reducir el tiempo de cálculo. Para este ahorro de tiempo de procesador, los datos de los procesadores se almacenan primero en la memoria interna integrada en un procesador como Intel . Los datos tienen el formato: columnas TIME, DATA y IF_VALID . Es para asegurarse de que un dato todavía es válido en un momento dado. Esto se transfiere a la memoria caché de la CPU para su uso con otro firmware o cualquier otro software en la computadora.

La vulnerabilidad de muestreo de datos de microarquitectura ( MDS ) es un método mediante el cual los piratas informáticos roban datos de los búferes ultrapequeños del procesador en tiempo real. En cada sesión de computadora, los datos se almacenan con filtros ( TIME , DATA , IF_VALID ) en estos mini-cachés. Siguen cambiando muy rápido que en el momento en que es robado, su valor ( validez(validity) también) cambia. Aún así, los piratas informáticos pueden usar los datos incluso si los datos dentro del procesador filtran/cambian la memoria, lo que les permite tomar el control de la máquina por completo. No es evidente. Los problemas(Problems) comienzan cuando el pirata informático obtiene una clave de cifrado o cualquier otro dato útil de los minibúferes del procesador.

Para reformular lo anterior, los piratas informáticos pueden recopilar datos a pesar de que la vida útil de los datos almacenados es extremadamente corta. Como se dijo anteriormente, los datos siguen cambiando, por lo que los piratas informáticos deben ser rápidos.

Riesgos del muestreo de datos microarquitectónicos(Microarchitectural Data Sampling) ( MDS )

El muestreo de datos de microarquitectura(Microarchitectural Data Sampling) ( MDS ) podría revelar claves de cifrado y, por lo tanto, obtener control sobre archivos y carpetas. MDS también podría revelar contraseñas. Si se ve comprometida, la computadora puede bloquearse como en el caso de Ransomware .

Los actores maliciosos pueden extraer datos de otros programas y aplicaciones una vez que ingresan a la memoria del procesador. Obtener los datos de RAM no es difícil una vez que tienen las claves de cifrado. Los piratas informáticos utilizan páginas web o programas malintencionados para obtener acceso a la información del procesador.

Lo peor(Worst) de todo es la incapacidad de una computadora comprometida, sin saber que ha sido comprometida. El ataque MDS(MDS) no dejará nada en el registro y no dejará ninguna huella en ninguna parte de la computadora o la red, por lo que las posibilidades de que alguien lo detecte son muy bajas.

Tipos de vulnerabilidades de MDS

A partir de ahora, se detectan cuatro variantes de la microarquitectura:

- Muestreo de datos de puertos de carga(Load Port Data Sampling) microarquitectónicos

- Muestreo de datos de búfer de almacenamiento de microarquitectura(Microarchitectural Store Buffer Data Sampling)

- Muestreo de datos de búfer de relleno de microarquitectura(Microarchitectural Fill Buffer Data Sampling) , y

- (Microarchitectural Data Sampling Uncacheable)Muestreo de datos microarquitectónicos Muestreo no cacheable

Este fue el período más largo (un año) durante el cual se encontró una vulnerabilidad y se mantuvo en secreto hasta que todos los fabricantes de sistemas operativos y otros pudieran desarrollar un parche para sus usuarios.

Algunos usuarios cuestionaron por qué no pueden simplemente deshabilitar el hiperprocesamiento para protegerse contra MDS . La respuesta es que la desactivación de hyperthreading no proporciona ningún tipo de protección. Desactivar hyperthreading hará que las computadoras sean lentas. Se está construyendo hardware más nuevo para contrarrestar los posibles ataques(Newer) MDS .(MDS)

¿Es su computadora vulnerable a MDS?

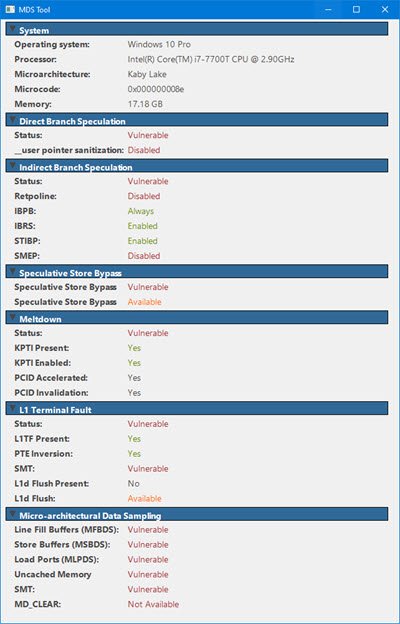

Verifique(Verify) si su sistema es vulnerable. Descargue la herramienta MDS(MDS Tool) de mdsattacks.com . Allí obtendrá mucha más información.

¿Cómo proteger las computadoras de MDS?

Casi todos los sistemas operativos han emitido un parche que debe usarse además del microcódigo de Intel para mantener alejada la vulnerabilidad. En el sistema operativo Windows(Windows OS) , se dice que las actualizaciones del martes parchearon la mayoría de las computadoras. (Tuesday)Esto, junto con el código de Intel que se está integrando en los parches del sistema operativo, debería ser suficiente para evitar que el muestreo de microarquitectura ( MDS ) comprometa sus computadoras.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Mantenga su(s) computadora(s) actualizada(s). Actualice su BIOS(Update your BIOS) y descargue el controlador de dispositivo más reciente(download the latest device driver) para su procesador desde el sitio web de Intel .

Esta vulnerabilidad ha sido parcheada por Microsoft para su línea de sistemas operativos Windows . macOS también recibió un parche el 15 de mayo(May 15th) de 2019. Linux preparó los parches, pero debe descargarse por separado para Microarchitecture Data Sampling ( MDS ).

Related posts

igfxEM module ha dejado de error de trabajo en Windows 10

Intel Thunderbolt Dock software NO TRABAJANDO EN Windows 10

¿Qué es hiper-roscado y cómo funciona?

El adaptador Intel Dual Band Wireless-AC 7260 sigue desconectando

Igfxem.exe application de error - La memoria no se puede leer

Intel NUC10i5FNH review: ¡Rendimiento sólido en un pequeño form factor!

Habilitar o deshabilitar Intel Turbo Boost Max Technology en Windows 10

Cómo habilitar o Disable Intel TSX capability en Windows 10

Windows 11 frente a Windows 10 en procesadores Intel Core de 12.ª generación

Duplique su velocidad WiFi en computadoras portátiles y tabletas con Windows con tarjetas de red Intel

Comparación de procesadores de CPU: Intel Core i9 vs i7 vs i5 vs i3

Error al analizar Setup.xml - Intel Software Installer error

2021's AMD vs. INTEL desktop Procesadores: Which CPUs ¿Son mejores?

Cómo verificar la generación de procesadores Intel de una computadora portátil

Revisión de Intel Core 12th Gen i7-12700K: ¡De vuelta en el juego!

¿Debería comprar las nuevas CPU AMD Ryzen 3000 o quedarse con Intel?

Cómo habilitar la virtualización en BIOS para Intel y AMD

AMD vs Intel - ¿Cuáles son las principales diferencias?

Review Intel Core i5-10600K: ¡un destacado mid-range processor!

Intel Graphics Control Panel NO APERTURA EN Windows 10