Cómo usar iVerify para proteger su dispositivo iOS de los piratas informáticos

Cada sistema operativo y dispositivo tiene sus herramientas de seguridad. Si usa una computadora de escritorio, estará familiarizado con la amplia gama de firewalls, verificadores de virus y malware, y consejos generales de seguridad(general security advice) que existen.

Pero, ¿qué pasa con sus teléfonos inteligentes y tabletas? Con más personas cambiando a la informática móvil y más tabletas que se utilizan como computadoras de facto(more tablets being used as de-facto computers) , la necesidad de una solución de seguridad móvil se vuelve cada vez más apremiante(becomes ever more pressing) .

Se ha presentado una nueva solución para dispositivos iOS, llamada iVerify . A $ 5, desanimará a la multitud que busca obsequios, pero vale la pena sacrificar su café con leche diario a cambio de tranquilidad.

But….iOS Devices Can’t Be Hacked!

Existe una pequeña ilusión peligrosa de que los dispositivos iOS son inexpugnables. Que el cifrado en ellos los hace inmortales a cualquier intento de piratería. Eso está mal.

Es cierto que(is) los dispositivos iOS tienen funciones de encriptación extremadamente buenas (¡siempre que recuerde encenderlas!). Pero nada está garantizado. Se encuentran errores todo el tiempo, incluidos diez errores solo en iMessage(ten bugs in iMessage alone) .

iVerify monitorea cualquier posible vulnerabilidad de seguridad y marca cualquier cosa que considere sospechosa. También le brinda una lista de verificación de las cosas que debe hacer para bloquear su teléfono por completo para que sea aún más difícil para cualquier persona acceder a su teléfono.

Configuración de iVerify para iOS(Setting Up iVerify for iOS)

iVerify funciona tanto en el iPhone como en el iPad. Comprar uno le dará la versión para el otro, por lo que le sugerimos configurar la aplicación en ambos dispositivos si tiene ambos.

- Cuando se haya descargado la aplicación, ábrala y haga clic en el botón verde Continuar(Continue) .

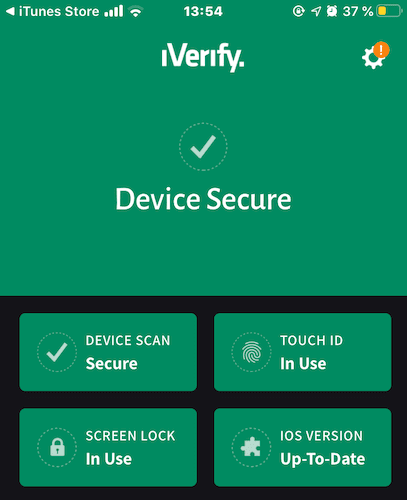

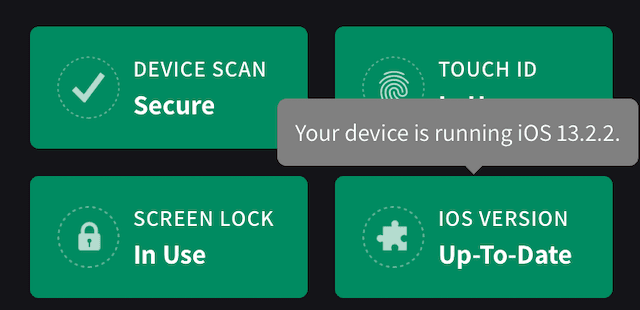

- Esto luego abre la pantalla principal para mostrar lo que cree que son las cuatro áreas principales importantes de seguridad: Escaneo del dispositivo, Touch ID, Bloqueo de pantalla(Device Scan, Touch ID, Screen Lock) y su versión actual de iOS(iOS Version) .

- Como los estoy usando y actualizando todos, actualmente todos son verdes. Pero si alguno de ellos estuviera deshabilitado o desactualizado, se mostraría en rojo y requeriría atención inmediata.

- Si toca ligeramente uno de los botones, le dará información relevante.

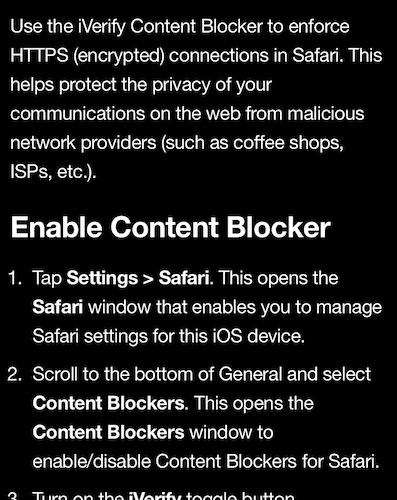

- Si ahora se desplaza hacia abajo en la página, verá listas de verificación de precauciones de seguridad que ahora puede tomar para bloquear su dispositivo aún más.

- Si toca el primero, Proteger contra el robo,(Protect against theft,) obtendrá una lista de las recomendaciones de iVerify en esa categoría.

- Lo que es un poco negativo es que iVerify no verifica si ya ha hecho estas cosas. Simplemente asume que no lo has hecho. Si encuentra algo que ya ha hecho, tóquelo, desplácese hasta la parte inferior y luego toque He revisado esto(I’ve Reviewed This) . A continuación, se marcará como completo.

- Para una tarea que no haya completado, tóquela y la siguiente página le dará instrucciones completas sobre cómo lograrla, incluido un botón que lo llevará a la configuración del dispositivo.

- Una vez que lo haya hecho, regrese a iVerify, toque He revisado esto(I’ve Reviewed This) y se marcará como completo. Pasa al siguiente y repite.

iVerify detecta amenazas a su dispositivo iOS(iVerify Detects Threats to Your iOS Device)

Cuando iVerify detecta una amenaza, genera un enlace único a Trail of Bits , el desarrollador que creó iVerify. Este enlace le brinda información sobre qué hacer para eliminar la amenaza, así como informar la amenaza a Trail of Bits , para mejorar su base de datos de amenazas.

Como dice la pantalla, abra el enlace en otro dispositivo no infectado, cierre el dispositivo infectado y siga las instrucciones del enlace proporcionado.

Not 100% Perfect – But Better Than Nothing

Esto no debe verse como una solución perfecta para combatir el software espía, el malware y los piratas informáticos. Nada es perfecto. Las amenazas evolucionan todo el tiempo y, obviamente, si un gobierno o un malhechor respaldado por el estado se involucra, entonces algo como iVerify será inútil.

Pero el 99% de nosotros no vamos a ser el blanco de gobiernos totalitarios o alguien que use un dispositivo de codificación de voz exigiendo que se les pague mil millones de dólares a cambio de no estropear la red eléctrica. Para nosotros, la gente común, iVerify podría resultar ser un recurso muy valioso.

Related posts

Haga una copia de seguridad de su dispositivo iOS a través de WiFi automáticamente

Use su dispositivo iOS como un módem con cable

Cómo hacer una copia de seguridad de su dispositivo iOS usando iTunes

Cómo optimizar la aplicación Outlook mobile para su teléfono

¿Cómo vincular a Android phone or iPhone Windows 10 PC

Cómo cerrar todos los Tabs en Edge a la vez en Android y iOS

Cómo agregar varias cuentas en Outlook app para Android and iPhone

¿Qué es arrastrar y soltar?Cómo arrastrar y soltar

Cómo habilitar Dark Mode en OneNote app para iPhone or iPad

Cómo cambiar el idioma en Steam: Todo lo que necesita saber

Sync Android y dispositivos iOS con Windows PC usando Moboplay

Los mejores escáneres QR gratis para iPhone

¿Qué es NFC?Cómo usar NFC

Cómo detener la Chrome de Pedir guardar contraseñas

3 maneras de obtener el PUK code de su SIM card

Microsoft To-Do en iPhone Tips and Tricks: ¡Supercharge su productividad!

Lista de iPhone apps de Microsoft

3 maneras de encender o apagar el IPHONE Bluetooth

Cómo reflejar el iPad or iPhone screen a la PC Windows 10

Cómo cambiar el iPhone wallpaper: todo lo que necesita saber