Ataques de navegación: secuestrar a Siri, Alexa, Google, Bixby con ondas de ultrasonido

Los asistentes de voz lo ayudan con las tareas diarias, ya sea programar una cita con un cliente para reproducir música y más. El mercado relacionado con los asistentes de voz está repleto de opciones: Google , Siri , Alexa y Bixby . Estos asistentes se activan mediante comandos de voz y hacen las cosas. Por ejemplo, puede pedirle a Alexa que reproduzca algunas canciones de su elección. Estos dispositivos pueden ser secuestrados y utilizados contra el propietario del dispositivo. Hoy aprenderemos sobre los ataques de surf(Surfing Attacks) usando ondas de ultrasonido y los posibles problemas que plantea.(Ultrasound)

¿Qué es un ataque de surf?

Los dispositivos inteligentes están equipados con asistentes de voz como Google Home Assistant , Alexa de Amazon , Siri de Apple y algunos asistentes de voz no tan populares. No pude encontrar ninguna definición en ningún lado de Internet , así que lo defino de la siguiente manera:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

Es posible que ya sepa que los oídos humanos pueden percibir sonidos solo entre un rango de frecuencias (20 Hz a 20 KHz). Si alguien envía señales de audio que se encuentran fuera del espectro de audio de los oídos humanos, la persona no puede escucharlas. Lo mismo con los ultrasonidos(Ultrasounds) . La frecuencia es más allá de la percepción de los oídos humanos.

Los malos comenzaron a usar ondas de ultrasonido(Ultrasound) para secuestrar dispositivos como teléfonos inteligentes y hogares inteligentes que usan comandos de voz. Estos comandos de voz a la frecuencia de las ondas de ultrasonido(Ultrasound) están más allá de la percepción humana. Eso permite a los piratas informáticos obtener la información que desean (que se almacena en los dispositivos inteligentes activados por voz), con la ayuda de los asistentes de sonido. Utilizan sonidos inaudibles para este fin.

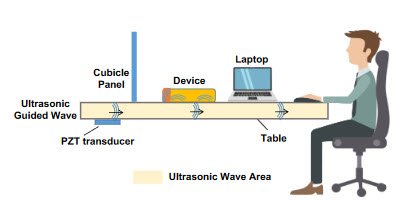

Para los ataques de navegación, los piratas informáticos no necesitan estar en la línea de visión del dispositivo inteligente para controlarlo mediante asistentes de voz. Por ejemplo, si se coloca un iPhone sobre la mesa, las personas asumen que la voz puede moverse en el aire, por lo que si el comando de voz llega por el aire, pueden notar a los piratas informáticos. Pero no es así porque las ondas de voz solo necesitan un conductor para propagarse.

Sepa(Know) que los artefactos sólidos también pueden ayudar a que la voz se propague siempre que puedan vibrar. Una mesa hecha de madera todavía puede pasar ondas de voz a través de la madera. Estas son las ondas de ultrasonido(Ultrasound) que se utilizan como comandos para hacer cosas ilegalmente en los teléfonos inteligentes u otros dispositivos inteligentes de los usuarios objetivo que utilizan asistentes de voz como Google Home o Alexa .

Leer(Read) : ¿Qué es un ataque de rociado de contraseñas(Password Spray Attack) ?

¿Cómo funcionan los ataques de surf?

Utilizando ondas de ultrasonido inaudibles que pueden viajar a través de la superficie donde se guardan las máquinas. Por ejemplo, si el teléfono está sobre una mesa de madera, todo lo que necesitan hacer es conectar una máquina a la mesa que pueda enviar ondas de ultrasonido para un ataque de navegación.

En realidad, un dispositivo está conectado a la mesa de la víctima o cualquier superficie que esté usando para descansar el asistente de voz. Este dispositivo primero baja el volumen de los asistentes inteligentes para que las víctimas no sospechen nada. El comando llega a través del dispositivo conectado a la mesa y la respuesta al comando también es recopilada por la misma máquina u otra cosa que puede estar en un lugar remoto.

Por ejemplo, se puede dar un comando que diga: " Alexa , lee el SMS que acabo de recibir". Este comando es inaudible para las personas en la habitación. Alexa lee el SMS que contiene OTP (contraseña de un solo uso) en voz extremadamente baja. Esta respuesta es nuevamente capturada por el dispositivo de secuestro y enviada a donde quieran los piratas informáticos.

Estos ataques se denominan Ataques(Attacks) de surf . He intentado eliminar todas las palabras técnicas del artículo para que incluso un no experto en tecnología pueda entender este problema. Para lectura avanzada, aquí hay un enlace a un trabajo de investigación(a link to a research paper) que lo explica mejor.

Lea a continuación(Read next) : ¿Qué son los ataques de Living Off The Land(What are Living Off The Land attacks) ?

Related posts

Siri, Google Assistant y Cortana: tres asistentes digitales comparados

Los mejores enchufes inteligentes en 2019 que funcionan con Alexa y Google Home

Shodan es un search engine para dispositivos conectados a Internet

Internet de Things (IoT) - Preguntas frecuentes (FAQ)

¿Quién posee IoT Data? Manufacturer, End User, o algún tercero?

Cómo configurar un Raspberry Pi module con la configuración predeterminada

Cómo cambiar el Default Print Settings en Google Chrome

Best Invoice Templates para Google Docs para Freelancers, Small Business

Google Drive vídeos no están jugando o mostrando un blank screen

Cómo contactar con Google AdSense por Email

Cómo rotar el texto en la aplicación web Google Sheets

Cómo imprimir las celdas seleccionadas en Excel or Google Sheets en una sola página

Cómo compartir 'Make A Copy' enlaces a sus archivos Google con otros

Cómo personalizar e integrar en cualquier página web Google Calendar

Cómo agregar y eliminar contactos en Google Contacts or Gmail

Cómo hacer cumplir Google SafeSearch en Microsoft Edge en Windows 10

Cómo importar o exportar los marcadores Google Chrome a un HTML file

Cómo reparar errores File Download en Google Chrome browser

¡Qué es Internet de Things - Introduciendo el Skynet!

Por qué los dispositivos IoT como Amazon Echo son un objetivo para los atacantes y cómo protegerse