Ataques distribuidos de denegación de servicio DDoS: protección, prevención

La denegación de servicio(Distributed Denial of Service) distribuida o DDoS tiene una larga historia, y se convirtió en algo completamente común cuando el grupo Anonymous comenzó sus operaciones contra cualquier sitio web contra Wikileaks . Hasta entonces, el término y lo que significaba era conocido solo por personas con conocimientos de Seguridad en Internet(Internet Security) .

Denegación de servicio distribuida

Tengo la intención de cubrir algunos métodos DDoS notables en este artículo antes de analizar los métodos para evitar o prevenir los ataques DDoS .

¿Qué son los ataques DDOS?

Estoy seguro de que todos ustedes conocen su significado. Para aquellos nuevos en el término, se trata de una denegación de servicio(Denial of Service)(Denial of Service) "distribuida" , causada por demasiadas solicitudes al servidor de las que puede manejar.

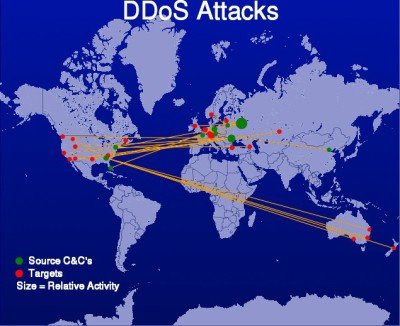

Cuando no puede procesar las solicitudes en tiempo real debido al alto tráfico que envían intencionalmente varias computadoras comprometidas, el servidor del sitio se bloquea y deja de responder a más solicitudes de diferentes clientes. La red de computadoras comprometidas se conoce como BOTNETS . Básicamente(Basically) , todas las computadoras y dispositivos inteligentes en la red están controlados por piratas informáticos y las personas que poseen esas computadoras no saben que han sido pirateadas.

Dado que las solicitudes son muchas y provienen de diferentes lugares (las regiones de las computadoras pirateadas pueden variar), se denomina " Denegación(Distributed Denial) de servicio distribuida" o DDoS para abreviar. Para que ocurra un DDoS , la cantidad y la intensidad de los intentos de conexión deben ser más de lo que el (DDoS)servidor(Server) de destino puede manejar. Si el ancho de banda es alto, cualquier atacante DDoS necesitará más computadoras y solicitudes más frecuentes para derribar el servidor.

SUGERENCIA(TIP) : Google Project Shield ofrece protección DDoS gratuita para sitios web seleccionados.(DDoS)

Herramientas de ataque y métodos DDoS populares

Acabamos de discutir uno de los muchos métodos DDoS en la sección anterior. (DDoS)Se llama " negación distribuida(distributed denial) " ya que las líneas de comunicación son abiertas no por una o dos, sino por cientos de computadoras comprometidas. Un hacker que tiene acceso a muchas computadoras puede en cualquier momento comenzar a enviar solicitudes al servidor que quiere derribar. Dado que no se trata de una o dos, sino de muchas computadoras ubicadas en todo el planeta, está "distribuida". El servidor ya no puede atender las solicitudes entrantes y fallas.

Entre otros métodos se encuentra el método Handshake(Handshake method) . En un escenario normal, su computadora abre una línea TCP con el servidor. El servidor responde y espera a que complete el protocolo de enlace. Un apretón de manos es un conjunto de acciones entre su computadora y el servidor antes de que comience la transferencia de datos real. En el caso de un ataque, el hacker abre TCP pero nunca completa el protocolo de enlace, lo que hace que el servidor siga esperando. ¿Otro sitio web caído?

Un método DDoS rápido es el método UDP(UDP method) . Emplea servidores DNS (Servicio de nombres de dominio)(DNS (Domain Name Service)) para iniciar un ataque DDoS . Para las resoluciones de URL normales , sus computadoras emplean el Protocolo de datagramas de usuario(User Datagram Protocol) ( UDP ), ya que son más rápidos que los paquetes TCP estándar. (TCP)UDP , en resumen, no es muy confiable ya que no hay forma de verificar los paquetes perdidos y cosas por el estilo. Pero se usa donde la velocidad es una preocupación importante. Incluso los sitios de juegos en línea usan UDP . Los piratas informáticos(Hackers) utilizan las debilidades de UDPpaquetes para crear una avalancha de mensajes a un servidor. Pueden crear paquetes falsos que parecen provenir del servidor de destino. La consulta sería algo que enviaría grandes cantidades de datos al servidor de destino. Debido a que hay múltiples resolutores de DNS , se vuelve más fácil para el pirata informático apuntar a un servidor que derriba el sitio. En este caso, también, el servidor de destino recibe más consultas/respuestas de las que puede manejar.

Leer(Read) : ¿Qué es la denegación de servicio de rescate(What is Ransom Denial of Service) ?

Hay muchas herramientas de terceros que actúan como una botnet si el hacker no tiene muchas computadoras. Recuerdo uno de los muchos grupos de piratería que le pedía a la gente en Twitter que completara datos aleatorios en algún formulario de página web y presionara Enviar(Send) . No lo hice, pero tenía curiosidad por saber cómo funcionaba. Probablemente, también envió spam repetido a los servidores hasta que se cruzó la saturación y el servidor dejó de funcionar. Puede buscar dichas herramientas en Internet . Pero recuerde que la piratería es un delito y no respaldamos ningún delito cibernético(Cyber Crimes) . Esto es solo para su información.

Habiendo hablado sobre los métodos de los ataques DDoS , veamos si podemos evitar o prevenir los ataques DDoS .

Leer(Read) : ¿Qué es Black Hat, Grey Hat o White Hat Hacker?

Protección y prevención DDoS

No hay mucho que pueda hacer, pero aun así, puede reducir las posibilidades de DDoS tomando algunas precauciones. Uno de los métodos más utilizados por este tipo de ataques es obstruir el ancho de banda de su servidor con solicitudes falsas de botnets. Comprar un poco más de ancho de banda reducirá o incluso evitará los ataques DDoS , pero puede ser un método costoso. Más ancho de banda significa pagar más dinero a su proveedor de alojamiento.

También es bueno utilizar un método de movimiento de datos distribuido. Es decir, en lugar de un solo servidor, tiene diferentes centros de datos que responden a las solicitudes por partes. Hubiera sido muy costoso en los viejos tiempos cuando tenías que comprar más servidores. En estos días, los centros de datos se pueden aplicar a la nube, lo que reduce su carga y la distribuye entre servidores en lugar de un solo servidor.

Incluso puede utilizar la duplicación en caso de un ataque. Un servidor espejo contiene la copia más reciente (estática) de los elementos en el servidor principal. En lugar de usar los servidores originales, es posible que desee usar espejos para que el tráfico que ingresa se pueda desviar y, por lo tanto, se puede fallar/evitar un DDoS .

Para cerrar el servidor original y comenzar a usar espejos, debe tener información sobre el tráfico entrante y saliente en la red. Use algún monitor que le muestre el estado real del tráfico y, si alarma, cierre el servidor principal y desvíe el tráfico a los espejos. Alternativamente, si está controlando el tráfico, puede usar otros métodos para manejar el tráfico, sin tener que cerrarlo.

También puede considerar usar servicios como Sucuri Cloudproxy o Cloudflare , ya que ofrecen protección contra ataques DDoS .

Estos son algunos métodos que podría pensar para prevenir y reducir los ataques DDoS, según su naturaleza. Si ha tenido alguna experiencia con DDoS, compártala con nosotros.(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

Lea también(Also read) : Cómo prepararse y lidiar con un ataque DDoS .

Related posts

Denial de Service (DoS) Ataque: qué es y cómo prevenirlo

Brute Force Attacks - Definition and Prevention

¿Qué es el man-in-the-mediano Attack (MITM): definición, Prevention, Tools

SmartByte Network Service hace que Slow Internet speed en Windows 10

DLL Hijacking Vulnerability Attacks, Prevention & Detection

Setup Internet Radio Station GRATIS EN Windows PC

¿Qué es Network Address Translator (NAT)? ¿Qué hace? ¿Lo necesito?

Internet and Social Networking Sites addiction

Allow o bloque Pop-Ups en Chrome, Firefox, Edge, Opera, Internet Explorer

¿Cuál es el 403 Forbidden Error and How para solucionarlo?

Cómo encontrar el Router IP address en Windows 10 - IP Address Lookup

¿Dónde está Santa Claus en este momento? Santa Claus tracker Sitios te ayudarán

Página web Fix Origin Error loading

Internet no funciona después de una actualización en Windows 10

¿Puede todo el Internet crash? Se puede abusar de derribar el Internet?

Lista de Best Free Internet Privacy Software & Products para Windows 10

¿No se puede conectar a Internet? Try Complete Internet Repair Tool

Screamer Radio es un Internet Radio app decente para Windows PC

¿Qué es Ransom Denial de Service (RDoS)? Prevention and precautions

Cómo configurar un Internet connection en Windows 11/10