Tipos de phishing: hoja de trucos y cosas que debe saber

“ ¡ Felicitaciones(Congratulations) ! Has ganado n millones de dólares(Dollars) . Envíanos tus datos bancarios.” Si está en Internet , es posible que haya visto dichos correos electrónicos en su bandeja de entrada o en su buzón de correo no deseado. Dichos correos electrónicos se denominan phishing: un delito cibernético en el que los delincuentes utilizan la tecnología informática para robar datos de las víctimas, que pueden ser personas físicas o jurídicas. Esta hoja de trucos de phishing(Phishing cheat sheet) es un intento de brindarle el máximo conocimiento sobre este delito cibernético para que no se convierta en una víctima del delito. También discutimos los tipos de Phishing(types of Phishing) .

¿Qué es el phishing?

El phishing es un delito cibernético en el que los delincuentes atraen a las víctimas, con la intención de robar los datos de la víctima, utilizando correos electrónicos y mensajes de texto falsos. Principalmente, se realiza mediante campañas masivas de correo electrónico. Usan identificaciones(IDs) de correo electrónico temporales y servidores temporales, por lo que a las autoridades les resulta difícil atraparlos. Tienen una plantilla general que se envía a cientos de miles de destinatarios para que al menos algunos puedan ser engañados. Aprenda a identificar los ataques de phishing(how to identify phishing attacks) .

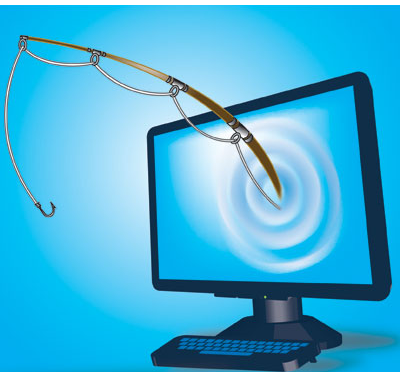

¿Por qué se llama phishing?

Tú sabes de pesca. En la pesca de la vida real, el pescador coloca un cebo para poder atrapar peces cuando estos últimos están enganchados a la caña de pescar. También en Internet , utilizan un cebo en forma de mensaje que puede ser convincente y parece genuino. Dado que los delincuentes usan un cebo, se llama phishing. Significa pesca de contraseñas, que ahora se conoce como phishing.

El cebo podría ser una promesa de dinero o cualquier bien que pudiera obligar a cualquier usuario final a hacer clic en el cebo. A veces, el cebo es diferente (por ejemplo, amenaza o urgencia) y llama a la acción, como hacer clic en enlaces que dicen que debe volver a autorizar su cuenta en Amazon , Apple o PayPal .

¿Cómo se pronuncia phishing?

Se pronuncia como PH-ISHING. 'PH'as en Pesca .(F)

¿Qué tan común es el phishing?

Los ataques de phishing son más comunes que el malware. Esto quiere decir que cada vez más ciberdelincuentes se dedican al phishing en comparación con aquellos que difunden malware mediante correos electrónicos, sitios web falsos o anuncios falsos en sitios web genuinos.

En estos días, los kits de phishing se venden en línea, por lo que prácticamente cualquier persona con algún conocimiento de redes puede comprarlos y usarlos para tareas ilegales. Estos kits de phishing ofrecen todo, desde la clonación de un sitio web hasta la compilación de un mensaje de texto o correo electrónico convincente.

tipos de phishing

Hay muchos tipos de phishing. Algunos de los más populares son:

- Los correos electrónicos regulares generales(General) que le solicitan sus datos personales son la forma más utilizada de phishing

- suplantación de identidad

- estafas de caza de ballenas

- Smishing (phishing por SMS) y Vishing

- Estafas QRishing

- Tabnabing

1] Suplantación de identidad general

En su forma más básica de phishing, encuentra correos electrónicos y mensajes de texto que le advierten sobre algo y le piden que haga clic en un enlace. En algunos casos, te piden que abras el archivo adjunto en el correo electrónico que te enviaron.

En la línea de asunto del correo electrónico, los ciberdelincuentes lo atraen para que abra el correo electrónico o el mensaje de texto. A veces, el asunto es que una de sus cuentas en línea necesita actualizarse y parece urgente.

En el cuerpo del correo electrónico o mensaje de texto, hay información convincente que es falsa pero creíble y luego termina con un llamado a la acción: le pide que haga clic en el enlace que proporcionan en el correo electrónico o mensaje de phishing. Los mensajes de texto(Text) son más peligrosos porque usan URL(URLs) abreviadas cuyo destino o enlace completo no se puede verificar sin hacer clic en ellos cuando los lee en el teléfono. Puede haber alguna aplicación en cualquier lugar que pueda ayudar a verificar la URL completa , pero aún no conozco ninguna.

2] Suplantación de identidad con lanza

Se refiere al phishing dirigido donde los objetivos son empleados de casas comerciales. Los ciberdelincuentes obtienen las identificaciones(IDs) de sus lugares de trabajo y envían correos electrónicos de phishing falsos a esas direcciones. Aparece como un correo electrónico de alguien en lo más alto de la escala corporativa, creando suficiente prisa para responderles... ayudando así a los ciberdelincuentes a entrar en la red de la casa comercial. Lea todo sobre el phishing selectivo( spear phishing) aquí. El enlace también contiene algunos ejemplos de spear phishing.

3] Caza de ballenas

La caza de ballenas(Whaling) es similar al spear phishing. La única diferencia entre Whaling y Spear phishing es que el spear phishing puede dirigirse a cualquier empleado, mientras que el ballenero se utiliza para apuntar a ciertos empleados privilegiados. El método es el mismo. Los ciberdelincuentes obtienen las identificaciones(IDs) de correo electrónico oficiales y los números de teléfono de las víctimas y les envían un correo electrónico o un mensaje de texto convincente que implica algún llamado a la acción que podría abrir la intranet corporativa(corporate intranet) para dar acceso por la puerta trasera. Obtenga más información sobre los ataques de phishing Whaling(Whaling phishing attacks) .

4] Smishing y Vishing

Cuando los ciberdelincuentes utilizan el servicio de mensajes cortos ( SMS ) para obtener datos personales de las víctimas, se conoce como SMS phishing o Smishing para abreviar. Lea acerca de los detalles de Smishing y Vishing .

5] Estafas QRishing

Los códigos QR no son nuevos. Cuando se supone que la información debe mantenerse breve y secreta, los códigos QR son los mejores para implementar. Es posible que haya visto códigos QR en diferentes pasarelas de pago, anuncios bancarios o simplemente en WhatsApp Web . Estos códigos contienen información en forma de un cuadrado con negro esparcido por todas partes. Dado que no se sabe qué información proporciona un código QR, siempre es mejor mantenerse alejado de las fuentes desconocidas de los códigos. Es decir, si recibe un código QR en un correo electrónico o un mensaje de texto de una entidad que no conoce, no los escanee. Obtenga más información sobre las estafas QRishing en teléfonos inteligentes.

6] Tabulación

Tabnabbing cambia una página legítima que estabas visitando, a una página fraudulenta, una vez que visitas otra pestaña. Digamos:

- Navegas a un sitio web genuino.

- Abres otra pestaña y navegas por el otro sitio.

- Después de un rato, vuelves a la primera pestaña.

- Será recibido con nuevos datos de inicio de sesión, tal vez en su cuenta de Gmail .

- ¡Inicia sesión de nuevo, sin sospechar que la página, incluido el favicon, ha cambiado a tus espaldas!

Esto es Tabnabbing , también llamado Tabjacking .

Hay algunos otros tipos de phishing que no se usan mucho hoy en día. No los he nombrado en este post. Los métodos utilizados para el phishing siguen añadiendo nuevas técnicas al delito. Conoce los diferentes tipos de ciberdelitos si te interesa.

Identificación de correos electrónicos y textos de phishing

Si bien los ciberdelincuentes toman todas las medidas para engañarlo para que haga clic en sus enlaces ilegales para poder robar sus datos, hay algunos indicadores que dan el mensaje de que el correo electrónico es falso.

En la mayoría de los casos, los tipos de phishing usan un nombre familiar para usted. Puede ser el nombre de cualquier banco establecido o cualquier otra casa corporativa como Amazon , Apple , eBay, etc. Busque la ID de correo electrónico.

Los delincuentes de phishing no utilizan correo electrónico permanente como Hotmail , Outlook y Gmail , etc., proveedores de alojamiento de correo electrónico populares. Utilizan servidores de correo electrónico temporales, por lo que cualquier cosa que provenga de una fuente desconocida es sospechosa. En algunos casos, los ciberdelincuentes intentan suplantar las identificaciones(IDs) de correo electrónico utilizando un nombre comercial; por ejemplo, [email protected] La identificación de correo electrónico contiene el nombre de Amazon , pero si mira más de cerca, no es de los servidores de Amazon sino de algún correo electrónico falso. servidor .com.

Por lo tanto, si un correo de http://axisbank.com proviene de una identificación de correo electrónico que dice [email protected] , debe tener cuidado. Además, busque errores ortográficos. En el ejemplo de Axis Bank , si el ID de correo electrónico proviene de axsbank.com, es un correo electrónico de phishing.

PhishTank lo ayudará a verificar o denunciar sitios web de phishing

Precauciones para el phishing

La sección anterior habló sobre la identificación de correos electrónicos y textos de phishing. En la base de todas las precauciones está la necesidad de verificar el origen del correo electrónico en lugar de simplemente hacer clic en los enlaces del correo electrónico. No proporcione sus contraseñas y preguntas de seguridad a nadie. Mire el ID de correo electrónico desde el que se envió el correo electrónico.

Si es un mensaje de texto de un amigo, es posible que desee confirmar si realmente lo envió. Podrías llamarlo y preguntarle si envió un mensaje con un enlace.

Nunca haga clic en enlaces en correos electrónicos de fuentes que no conoce. Incluso para los correos electrónicos que parecen genuinos, supongamos que de Amazon , no haga clic en el enlace(do not click on the lin) . En su lugar, abra un navegador y escriba la URL de Amazon . Desde allí, puede verificar si realmente necesita enviar algún detalle a la entidad.

Aparecen algunos enlaces que dicen que debe verificar su registro. Mira si te registraste en algún servicio recientemente. Si no puede recordar, olvide el enlace del correo electrónico.

¿Qué pasa si hago clic en un enlace de phishing?

Cierra el navegador inmediatamente. No toque ni introduzca ninguna información en caso de no poder cerrar el navegador, como en el navegador predeterminado de algunos teléfonos inteligentes. Cierre manualmente cada pestaña de dichos navegadores. Recuerde(Remember) no iniciar sesión en ninguna de sus aplicaciones hasta que ejecute un análisis con BitDefender o Malwarebytes . También hay algunas aplicaciones pagas que puedes usar.

Lo mismo ocurre con las computadoras. Si hace clic en un enlace, se iniciará el navegador y aparecerá algún tipo de sitio web duplicado. No toque ni toque en ninguna parte del navegador. Simplemente(Just) haga clic en el botón Cerrar navegador o use el Administrador de tareas de Windows(Windows Task Manager) para cerrarlo. Ejecute un análisis antimalware antes de usar otras aplicaciones en la computadora.

Leer(Read) : ¿Dónde denunciar sitios web de estafas en línea, spam y phishing ?

Comente y háganos saber si olvidé algo en esta hoja de trucos de phishing.(Please comment and let us know if I left out anything in this phishing cheat sheet.)

Related posts

¿Cómo evitar Phishing Scams and Attacks?

¿Qué son las estafas de ballenas y cómo proteger su empresa?

¿Qué es el phishing y cómo identificar ataques de phishing?

¿Qué están estacionados Domains and Sinkhole Domains?

Avoid Online Shopping Fraud & Holiday Season Scams

5 cosas geniales que puedes hacer con la aplicación Automator en macOS

¿Debo comprar o construir una PC? 10 cosas a considerar

¿Apple Pay no funciona? 15 cosas para probar

Conozco su contraseña. Sextsthes está de vuelta con más poder

Zapier SMS: 5 Cool Things puedes hacer

¿Qué es el phishing lanza? Explicación, Examples, Protection

Microsoft Excel abre A Blank Sheet en lugar del archivo

Cosas útiles que no sabías que podías hacer con Back Tap en el iPhone

¿Las llamadas Wi-Fi no funcionan en Android? 9 cosas para probar

13 cosas geniales que puedes hacer con Google Chromecast

¿Qué hacer cuando tu Mac se congela? 9 cosas para probar

¿Los widgets de Windows 11 no funcionan? 7 cosas para probar

¿El punto de acceso de Android no funciona? 10 cosas para probar

Cómo imprimir un Contact Sheet de Photos en Windows 10

¿El iPhone se está calentando? 8 arreglos para enfriar las cosas