Cómo protegerse y prevenir ataques e infecciones de Ransomware

Esta guía de protección y prevención de Ransomware echa un vistazo a la prevención de Ransomware y los pasos que puede seguir para bloquear y prevenir Ransomware , el nuevo malware que es noticia por razones equivocadas.

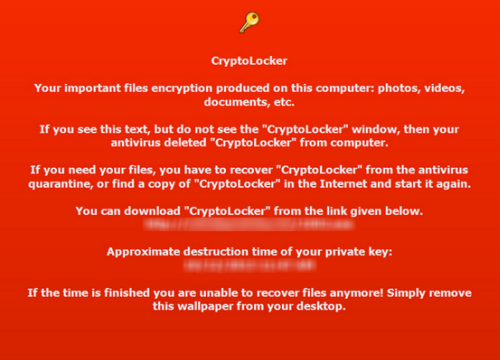

Una(Time) y otra vez aprendemos sobre amenazas y nuevas variantes de malware como Ransomware que representan un peligro para los usuarios de computadoras. El virus ransomware bloquea el acceso a un archivo o a su computadora y exige que se pague un rescate al creador por recuperar el acceso, generalmente permitido a través de un cupón de efectivo prepago anónimo o Bitcoin . Una amenaza de ransomware específica que ha logrado llamar la atención en los últimos tiempos es Cryptolocker , además del ransomware del FBI , Crilock & Locker .

La especialidad del ransomware es que puede venir solo (a menudo por correo electrónico) o a través de una puerta trasera o un descargador, como un componente adicional. Su computadora podría infectarse con ransomware, cuando hace clic en un enlace malicioso en un correo electrónico, un mensaje instantáneo, un sitio de redes sociales o en un sitio web comprometido, o si descarga y abre un archivo adjunto de correo electrónico malicioso. Además, como un virus notorio, puede pasar desapercibido para la mayoría de los programas antivirus. E incluso si su software antivirus es capaz de eliminar el ransomware, muchas veces, ¡simplemente se quedará con un montón de archivos y datos bloqueados!

Cómo prevenir el ransomware

Si bien la situación es preocupante y el resultado es fatal en la mayoría de los casos si no cumple con las reglas del autor del malware, ya que los archivos cifrados pueden dañarse sin posibilidad de reparación, puede tomar ciertas medidas preventivas para mantener a raya el problema. ¡Puede evitar el cifrado de ransomware! Veamos algunos de los pasos de prevención de Ransomware(Ransomware prevention steps) que puede tomar. Estos pasos pueden ayudarlo a bloquear y prevenir Ransomware .

Sistema operativo y software de seguridad actualizados(Updated OS & security software)

No hace falta decir que utiliza un sistema operativo moderno completamente actualizado(fully updated modern operating system) como Windows 10/8/7, un buen software antivirus(antivirus software) o un Internet Security Suite(good antivirus software or an Internet Security Suite) y un navegador seguro actualizado(updated secure browser) y un cliente de correo electrónico actualizado(updated email client) . Configure su cliente de correo electrónico para bloquear archivos .exe(block .exe files) .

Los autores de malware(Malware) encuentran que los usuarios de computadoras, que ejecutan versiones obsoletas del sistema operativo, son objetivos fáciles. Se sabe que poseen algunas vulnerabilidades que estos notorios delincuentes pueden explotar para acceder silenciosamente a su sistema. Así que parchee o actualice su software. Utilice una suite de seguridad de buena reputación. Siempre es recomendable ejecutar un programa que combine software antimalware y un firewall de software para ayudarlo a identificar amenazas o comportamientos sospechosos, ya que los autores de malware envían con frecuencia nuevas variantes para tratar de evitar la detección. Es posible que desee leer esta publicación sobre trucos de Ransomware y comportamientos del navegador.

Lea acerca de la protección contra ransomware en Windows 10(Ransomware protection in Windows 10) .(Read about Ransomware protection in Windows 10.)

Haz una copia de seguridad de tus datos(Back up your data)

Sin duda, puede minimizar el daño causado en el caso de que su máquina se infecte con Ransomware realizando copias de seguridad periódicas(regular backups) . De hecho, Microsoft ha hecho todo lo posible y ha dicho que la copia de seguridad es la mejor defensa contra el Ransomware, incluido Cryptolocker.

Nunca haga clic en enlaces desconocidos ni descargue archivos adjuntos de fuentes desconocidas(Never click on unknown links or download attachments from unknown sources)

Esto es importante. El correo electrónico(Email) es un vector común utilizado por Ransomware para ingresar a su computadora. Por lo tanto, nunca haga clic en ningún enlace que pueda pensar que parece sospechoso. Incluso si tiene una duda del 1%, ¡no lo haga! Lo mismo es cierto para los archivos adjuntos también. Seguramente puede descargar los archivos adjuntos que espera de amigos, familiares y asociados, pero tenga mucho cuidado con los reenvíos de correo que puede recibir incluso de sus amigos. Una pequeña regla para recordar en tales escenarios: si tiene dudas, ¡NO LO HAGA(If in doubt – DONT) ! Eche un vistazo a las precauciones que debe tomar al abrir archivos adjuntos de correo electrónico(when opening email attachments) o antes de hacer clic en enlaces web(clicking on web links) .

RansomSaver es un complemento muy útil para Outlook de Microsoft que detecta y bloquea los correos electrónicos que tienen archivos de malware ransomware adjuntos.

Mostrar extensión de archivo oculta(Show hidden file-extension)

Un archivo que sirve como ruta de entrada para Cryptolocker es el que tiene la extensión “.PDF.EXE”. Al malware le(Malware) gusta disfrazar sus archivos .exe como .pdf de aspecto inofensivo . Archivos .doc o .txt. Si habilita la función para ver la extensión completa del archivo, puede ser más fácil detectar archivos sospechosos y eliminarlos en primer lugar. Para mostrar las extensiones de archivo ocultas, haga lo siguiente:

Abra el Panel(Control Panel) de control y busque Opciones de (Options)carpeta(Folder) . En la pestaña Ver(View) , desmarque la opción Ocultar extensiones para tipos de archivos conocidos(Hide extensions for known file types) .

Click Apply > OK.Ahora, cuando revise sus archivos, los nombres de los archivos siempre aparecerán con sus extensiones como .doc , .pdf , .txt , etc. Esto lo ayudará a ver las extensiones reales de los archivos.

Disable files running from AppData/LocalAppData folders

Intente crear y hacer cumplir reglas dentro de Windows , o use algún software de prevención de intrusiones , para rechazar un comportamiento particular y notable utilizado por varios Ransomware , incluido Cryptolocker , para ejecutar su ejecutable desde las carpetas de Datos de la (Local App Data)aplicación(App Data) o Datos de la aplicación local. El kit de prevención de Cryptolocker(Cryptolocker Prevention Kit) es una herramienta creada por Third Tier que automatiza el proceso de creación de una política de grupo(Group Policy) para deshabilitar los archivos que se ejecutan desde las carpetas de datos de la aplicación(App Data) y datos de la aplicación local(Local App Data) , así como para deshabilitar la ejecución de archivos ejecutables desde la carpeta temporal .(Temp)directorio de varias utilidades de descompresión.

Lista blanca de aplicaciones(Application whitelisting)

La lista blanca de aplicaciones es una buena práctica que la mayoría de los administradores de TI emplean para evitar que se ejecuten archivos o programas ejecutables no autorizados en su sistema. Cuando haga esto, solo el software que haya incluido en la lista blanca podrá ejecutarse en su sistema, como resultado, los archivos ejecutivos desconocidos, el malware o el ransomware simplemente no podrán ejecutarse. Vea cómo incluir un programa en la lista blanca .

Deshabilitar SMB1(Disable SMB1)

SMB o Server Message Block es un protocolo de intercambio de archivos de red destinado a compartir archivos, impresoras, etc., entre computadoras. Hay tres versiones: Server Message Block ( SMB ) versión 1 ( SMBv1 ), SMB versión 2 ( SMBv2 ) y SMB versión 3 ( SMBv3 ). Se recomienda que deshabilite SMB1 por razones de seguridad.

Usar AppLocker(Use AppLocker)

Utilice(Use) la función integrada de Windows AppLocker para evitar que los usuarios instalen o ejecuten aplicaciones de la Tienda Windows(prevent Users from installing or running Windows Store Apps ) y para controlar qué software debe ejecutarse . Puede configurar su dispositivo en consecuencia para reducir las posibilidades de infección por el ransomware Cryptolocker .

También puede usarlo para mitigar el ransomware bloqueando el ejecutable no firmado, en lugares como ransomware:

- <perfil de usuario>AppDataLocalTemp

\AppData\Local\Temp\ * AppDataLocalTemp**

Esta publicación le dirá cómo crear reglas con AppLocker(create rules with AppLocker) para un ejecutable y aplicaciones de la lista blanca.

Uso de EMET(Using EMET)

El kit de herramientas de experiencia de mitigación mejorada protege las computadoras con Windows contra ataques cibernéticos y vulnerabilidades desconocidas. Detecta y bloquea técnicas de explotación que se utilizan comúnmente para explotar vulnerabilidades de corrupción de memoria. Evita que los exploits suelten troyanos(Trojan) , pero si hace clic en abrir un archivo, no podrá ayudar. ACTUALIZACIÓN(UPDATE) : esta herramienta no está disponible ahora. Windows 10 Fall Creators Update incluirá EMET como parte de Windows Defender , por lo que los usuarios de este sistema operativo no necesitan usarlo.

Proteger MBR

Proteja el registro de arranque maestro(Master Boot Record) de su computadora con el filtro MBR(MBR Filter) .

Deshabilitar el protocolo de escritorio remoto(Disable Remote Desktop Protocol)

La mayoría de ransomware , incluido el malware Cryptolocker , intenta obtener acceso a las máquinas de destino a través del Protocolo de escritorio remoto(Remote Desktop Protocol) ( RDP ), una utilidad de Windows que permite el acceso a su escritorio de forma remota. Por lo tanto, si encuentra que RDP no le sirve, deshabilite el escritorio remoto(disable remote desktop) para proteger su máquina de File Coder y otras vulnerabilidades de RDP .

Deshabilitar el host de secuencias de comandos de Windows(Disable Windows Scripting Host)

Las familias de malware(Malware) y ransomware a menudo utilizan WSH para ejecutar archivos .js o .jse para infectar su computadora. Si no tiene uso para esta función, puede deshabilitar Windows Scripting Host para mantenerse seguro.

Usar herramientas de prevención o eliminación de Ransomware(Use Ransomware prevention or removal tools)

Utilice un buen software anti-ransomware gratuito(free anti-ransomware software) . BitDefender AntiRansomware y RansomFree son algunos de los buenos. Puede usar RanSim Ransomware Simulator para verificar si su computadora está suficientemente protegida.

Kaspersky WindowsUnlocker puede ser útil si el ransomware bloquea totalmente el acceso a su computadora o incluso restringe el acceso a funciones importantes seleccionadas, ya que puede limpiar un registro(Registry) infectado con ransomware .

Si puede identificar el ransomware , puede hacer las cosas un poco más fáciles, ya que puede usar las herramientas de descifrado de ransomware que pueden estar disponibles para ese ransomware en particular.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

Aquí hay una lista de herramientas gratuitas de descifrado de ransomware(Ransomware Decryptor Tools) que pueden ayudarlo a desbloquear archivos.

Desconéctese de Internet inmediatamente(Disconnect from the Internet immediately)

Si sospecha de un archivo, actúe rápidamente para detener su comunicación con el servidor de C&C antes de que termine de cifrar sus archivos. Para hacerlo, simplemente desconéctese de Internet , WiFi o su red(Network) de inmediato, porque el proceso de encriptación lleva tiempo, por lo que, aunque no puede anular el efecto del Ransomware , ciertamente puede mitigar el daño.

Use Restaurar sistema para volver a un estado limpio conocido(Use System Restore to get back to a known-clean state)

Si tiene habilitado Restaurar sistema en su máquina con Windows , que insisto en que tenga, intente llevar su sistema a un estado limpio conocido. Este no es un método infalible, sin embargo, en ciertos casos, podría ayudar.

Regresar el reloj del BIOS(Set the BIOS clock back)

La mayoría de Ransomware , incluido Cryptolocker , o el FBI Ransomware , ofrecen una fecha límite o un límite de tiempo dentro del cual puede realizar el pago. Si se extiende, el precio de la clave de descifrado puede aumentar significativamente y, ni siquiera puede negociar. Lo que al menos puede intentar es "ganarle al reloj" ajustando el reloj del BIOS a una hora anterior a la hora límite. El único recurso, cuando todos los trucos fallan, ya que puede evitar que pagues el precio más alto. La mayoría del ransomware le ofrece un período de 3 a 8 días y puede exigir hasta USD 300 o más por la clave para desbloquear sus archivos de datos bloqueados.

Si bien la mayoría de los grupos objetivo de Ransomware han estado en los EE. UU. y el Reino Unido, no existe un límite geográfico. Cualquiera puede verse afectado por él, y con cada día que pasa, se detecta más y más malware ransomware . Así que tome algunas medidas para evitar que Ransomware ingrese a su computadora. Esta publicación habla un poco más sobre los ataques de ransomware y las preguntas frecuentes(Ransomware Attacks & FAQ) .

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

Ahora lea: (Now read:) Qué hacer después de un ataque de Ransomware(What to do after a Ransomware attack) .

Related posts

Download Windows Command Reference PDF Guide de Microsoft

Download Quick Start Guide a Windows 10 de Microsoft

Cómo cambiar de un Windows Phone al iPhone: Paso por Step Guide

Microsoft Edge Deployment Guide para Business

Microsoft Word tutorial para principiantes - Guide sobre cómo usarlo

Cómo Delete Downloads EN Android (GUIDE)

Rápidamente Clear All Cache en Windows 10 [la guía definitiva]

Cómo usar Windows 10 PC - Basic Tutorial y consejos para principiantes

Stop Windows 10 actualización completamente [GUÍA]

11 Ways a Fix Memory Management Error (GUIDE)

El Ultimate Guide para administrar su Facebook Privacy Settings

Añadir un Printer en Windows 10 [GUÍA]

BFSVC.EXE: ¿Es Safe o A Virus? Guide para eliminarlo permanentemente

A Comprehensive Guide A Online Privacy

Download Microsoft Edge browser Quick Start Guides

Microsoft Volume LICENCIA Product Use Rights (PUR) Guide

Cómo Enter BIOS EN Windows 10 [GUÍA]

Conocer Windows 10 Guide para Employees de Microsoft

BUNDLEWARE: DEFINICIÓN, Prevention, Removal Guide

Guide a Download Twitch VODs (2021)