Activar la protección de programas potencialmente no deseados: GPO, Regedit, PowerShell

Microsoft ahora le permite agregar protección contra programas potencialmente no deseados (PUP) o (Potentially Unwanted Programs (PUPs))aplicaciones(Applications) potencialmente no deseadas ( PUA ) a su Windows Defender en Windows 10 . Debe editar la Política de grupo(Group Policy) , el Registro(Registry) o usar PowerShell .

Esta función ha sido anunciada por Microsoft exclusivamente para usuarios empresariales(Enterprise) , pero con un poco de trabajo, también puede hacer que funcione en sus PC con Windows 10/8/7.

The Potentially Unwanted Application protection feature is available only for enterprise customers. If you are already one of Microsoft’s existing enterprise customers, you need to opt-in to enable and use PUA protection. PUA protection updates are included as part of the existing definition updates and cloud protection for Microsoft’s enterprise customers, says Microsoft.

La aplicación potencial no deseada(Potential Unwanted Application) ( PUA , por sus siglas en inglés ) o PUP(PUPs) es una clasificación de amenazas basada en la reputación y la identificación basada en la investigación. Por lo general, son Crapware o Bundleware , y ese tipo de software que realmente no desea en su sistema, y que podría causar más daño que bien. Puede protegerse de PUA o PUP(PUPs) implementando una política antimalware. Esta configuración de política de protección está deshabilitada de forma predeterminada.

Leer: (Read:) Windows 10 bloqueará el software no deseado según estos criterios .

Activar la protección de programas potencialmente no deseados(Potentially Unwanted Programs Protection) en Windows 10

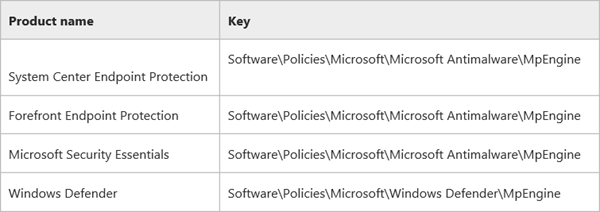

Para ello, tendrás que modificar el Registro de Windows(Windows Registry) . La clave de registro varía según la versión de su producto y es diferente para System Center Endpoint Protection , Forefront Endpoint Protection , Microsoft Security Essentials o Windows Defender , como se muestra en la imagen anterior.

La protección PUA(PUA) pondrá en cuarentena el archivo PUP y evitará que se ejecute si cumple una de las siguientes condiciones:

- El archivo se está escaneando desde el navegador.

- El archivo tiene Marca de la Web configurada

- El archivo está en la carpeta %descargas%

- O si el archivo en la carpeta %temp%.

Antes de comenzar, debe saber que Windows 10 ahora le permite deshabilitar o habilitar la protección contra aplicaciones potencialmente no deseadas(enable protection against Potentially Unwanted Applications) (PUA, por sus siglas en inglés) usando Seguridad de Windows(Windows Security) .

Uso de la política de grupo

- Abra gpedit.msc y navegue hasta la siguiente configuración:

- (Computer)Configuración del equipo > Plantillas > Administrative > Componentes de Windows > Windows Defender Antivirus .

- Haga doble clic en Configurar(Double-click Configure) protección para aplicaciones potencialmente no deseadas.

- Seleccione(Select) Habilitado para habilitar la protección PUA .

- En Opciones, seleccione Bloquear para bloquear aplicaciones potencialmente no deseadas(Block to block potentially unwanted applications) o seleccione Modo de auditoría(Audit Mode) para probar cómo funcionará la configuración en su entorno.

- Seleccione Aceptar.

Reinicie su sistema.

Uso del Registro

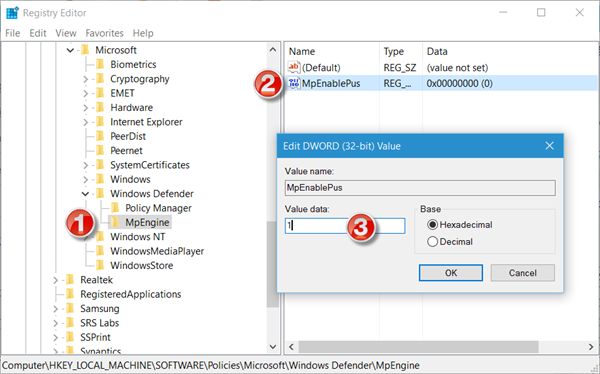

Para que Windows Defender lo proteja contra programas(Programs) potencialmente no deseados , ejecute(Run) regedit para abrir el Editor del registro(Registry Editor) y navegue hasta la siguiente clave:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender

Aquí, haga clic con el botón derecho en Windows Defender y seleccione New > Key > NameNómbrelo(MpEngine) MpEngine .

Ahora haga clic derecho en MpEngine y seleccione New > DWORD (32 bits) Value > NameNómbrelo MpEnablePus(MpEnablePus) y asígnele un valor 1 .

- Con un valor de 0, que es el valor predeterminado, la protección de aplicaciones(Application) potencialmente no deseadas está deshabilitada

- Con un valor de 1 , la protección de aplicaciones potencialmente no deseadas(Potentially Unwanted Application) está habilitada. Las aplicaciones con comportamiento no deseado se bloquearán en el momento de la descarga y la instalación.

Reinicie su computadora con Windows.

Uso de PowerShell

También puede usar un cmdlet de PowerShell para configurar la función de protección PUA . Usa el siguiente comando:

Set-MpPreference -PUAProtection <PUAProtectionType>

Opciones para <PUAProtectionType>:

- Establezca el valor de este cmdlet en Habilitado(Enabled) para activar la función.

- Establézcalo en AuditMode para solo detectar, pero no bloquear, las aplicaciones no deseadas(PUAs) .

- Establézcalo en Deshabilitado(Disabled) para desactivar la protección PUA,

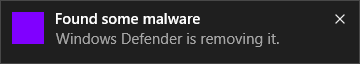

En Windows 10 , se mostrará el siguiente cuadro de diálogo cuando se bloquee un archivo PUP :

Si desea asegurarse de que la función PUA se haya habilitado(make sure the PUA feature has been enabled) y funcione correctamente, puede visitar amtso.org , hacer clic en el enlace Descargar el archivo de prueba de la aplicación potencialmente no deseada(Download the Potentially Unwanted Application test file) y verificar si se bloquea automáticamente para que no se descargue o ejecute.

Puede administrar los elementos en cuarentena(manage Quarantined items) y eliminar o restaurar archivos de la cuarentena en Windows Defender(remove or restore files from Quarantine in Windows Defender) .

CONSEJO(TIP) : Si cree que un programa desarrollado por usted ha sido identificado erróneamente como PUA(wrongfully identified as PUA) , puede enviar el archivo aquí(here) .

Lectura relacionada(Related read) : habilite la protección de aplicaciones potencialmente no deseadas (PUA) en el navegador Edge(Enable Potentially Unwanted Application (PUA) protection in Edge browser) .

Esta publicación muestra cómo puede fortalecer la protección de Windows Defender a los niveles más altos(harden Windows Defender protection to the highest levels) en Windows 10 cambiando algunas configuraciones de directiva de grupo.(This post shows how you can harden Windows Defender protection to the highest levels on Windows 10 by changing a few Group Policy settings.)

Related posts

Cómo habilitar o deshabilitar TAMPER Protection en Windows 10

Habilitar y configurar Ransomware Protection en Windows Defender

Habilitar potencialmente Unwanted Applications protection en Windows 10

CONFIGURACIÓN CONTROLADA Folder Access Uso de Group Policy & PowerShell

Cómo agregar o excluir una aplicación en Exploit Protection de Windows 10

Windows Defender identifica repetidamente la misma amenaza incluso después de la eliminación

Microsoft Defender ATP para Mac ahora está disponible para la empresa

¿Qué es Device Performance & Health y cómo ocultar esta sección?

Block Canvas Fingerprinting en Chrome con Canvas Defender

Windows Defender: esta configuración es administrada por su administrador

Fix Microsoft Defender error 0x80073b01 en Windows 10

¿Qué es Control Flow Guard en Windows 10 - cómo encenderlo o apagarlo?

Cómo abrir Windows Security Center en Windows 10

Fix Microsoft Defender error 0x80004004 en Windows 10

Perform Windows Defender Offline Scan en boot time en Windows 11/10

Fix Windows Defender Error 0x800b0100 en Windows 10

Windows Information Protection (WIP) protege automáticamente los archivos clasificados

Cómo detener la Automatic Sample Submission por Microsoft Defender

¿Qué es el Account Protection en Windows 10 y cómo ocultar esta sección?

Cómo actualizar Windows Defender manualmente en Windows 10