Refuerce la protección de Windows Defender a los niveles más altos en Windows 10

Microsoft anunció un nuevo Centro de seguridad de Windows Defender a partir de Windows 10 v1703 y esto facilita alternar la configuración de seguridad de nuestras PC. De forma predeterminada, Windows Defender está configurado en un modo de protección bajo, ya que esto nos facilitará la vida al imponer menos restricciones, pero los administradores de TI pueden habilitar la protección en la nube(Cloud Protection) y cambiar esta configuración de directiva de grupo(Group Policy) : configurar el bloqueo(Configure Block) a primera vista(First Sight) , configurar(Configure) la anulación de la configuración local para la generación de informes. y Únase a Microsoft MAPS(Join Microsoft MAPS) ( Servicio de protección avanzada de Microsoft(Microsoft Advanced Protection Service) ) o SpyNet , para configurarProtección de bloqueo antivirus de Windows Defender(Windows Defender Antivirus) a los niveles más altos.

(Harden Windows Defender)Reforzar la protección de Windows Defender en Windows 10

Ejecute gpedit.msc para abrir el Editor de políticas de grupo(Group Policy Editor) y navegue a la siguiente ruta:

Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > Maps

Aquí verá 4 configuraciones:

- Únase a Microsoft Maps

- Configurar la función Bloquear(Block) a primera vista(First Sight)

- Configurar(Configure) la anulación de la configuración local para informar a Microsoft MAPS

- Envíe(Send) muestras de archivos cuando se requieran más análisis.

Puede configurar los ajustes de Windows Defender según sus requisitos.

1] Únete a Microsoft Maps

Para unirse al Servicio de Protección Avanzada de Microsoft (Microsoft Advanced Protection Service), haga doble clic en Unirse a Microsoft Maps(Join Microsoft Maps) . En el cuadro Propiedades(Properties) que se abre, seleccione " Habilitado(Enabled) ".

This policy setting allows you to join Microsoft MAPS. Microsoft MAPS is the online community that helps you choose how to respond to potential threats. The community also helps stop the spread of new malicious software infections. You can choose to send basic or additional information about detected software. Additional information helps Microsoft create new definitions and help it to protect your computer. This information can include things like location of detected items on your computer if harmful software was removed. The information will be automatically collected and sent. In some instances, personal information might unintentionally be sent to Microsoft. However, Microsoft will not use this information to identify you or contact you.

Tiene 3 opciones aquí: Deshabilitado(Disabled) , Membresía básica(Basic) y Membresía avanzada(Advanced) .

2] Configurar(Configure Block) la función Bloquear a primera vista(First Sight)

Después de unirse a MAPS , puede hacer doble clic en 0n Bloquear a primera vista(Block at First Sight) y seleccionar Habilitado en su cuadro de Propiedades(Properties) .

This feature ensures the device checks in real time with the Microsoft Active Protection Service (MAPS) before allowing certain content to be run or accessed. If this feature is disabled, the check will not occur, which will lower the protection state of the device.

Esta característica requiere que la configuración de la directiva de grupo se establezca de la siguiente manera: (Group Policy)Unirse a Microsoft MAPS(Join Microsoft MAPS) debe estar habilitado, la opción Enviar muestras de archivos cuando se requiera un análisis adicional(Send file samples when further analysis is required) debe establecerse en Enviar muestras seguras(Send safe samples) o Enviar todas las muestras(Send all samples) , la política Escanear todos los archivos y archivos adjuntos descargados(Scan all downloaded files and attachments) debe estar habilitada y la política Desactivar protección en tiempo real(Turn off real-time protection) NO debe estar habilitada.

3] Configurar(Configure) la anulación de la configuración local para informar a Microsoft MAPS

La anulación de la configuración local para informar a Microsoft MAPS(Configure local setting override for reporting to Microsoft MAPS) permitirá a los usuarios tener prioridad sobre la directiva de grupo,(Group Policy) lo que les permitirá anular la misma.

This policy setting configures a local override for the configuration to join Microsoft MAPS. This setting can only be set by Group Policy. If you enable this setting, the local preference setting will take priority over Group Policy.

Debe hacer doble clic en él y seleccionar Habilitado en el cuadro Propiedades(Properties) que se abre. Una vez que esta función esté habilitada, ejecutará comprobaciones en tiempo real y decidirá si permite que el contenido se ejecute o no.

4] Enviar(Send) muestras de archivos cuando se requieran más análisis

La configuración Enviar muestras de archivo cuando se requiera un análisis adicional(Send file samples when further analysis is required) le permitirá enviar todas las muestras automáticamente a Microsoft para su posterior análisis.

This policy setting configures behaviour of samples submission when opt-in for MAPS telemetry is set. The possible options are: Always prompt, Send safe samples automatically, Never send and Send all samples automatically.

Debe hacer doble clic en él y seleccionar Habilitado en el cuadro Propiedades(Properties) que se abre.

Una vez hecho esto, puede pasar a configurar el nivel de protección de la nube para Windows Defender.(Having done this, you can move on to set the Cloud protection level for Windows Defender.)

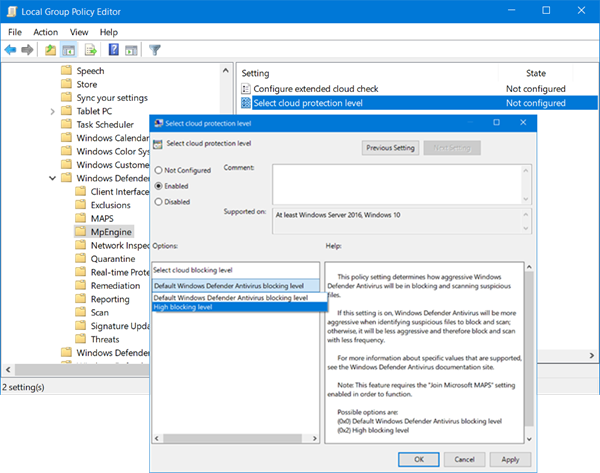

5] Seleccione el(Select Cloud Protection) nivel de protección en la nube en Windows Defender

El nivel de protección en la nube también se puede habilitar utilizando la Política(Group Policy) de grupo visitando la siguiente ruta:

Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > MpEngine

En el panel derecho, verá Seleccionar nivel de protección(Select protection level) . Haga doble clic en él para abrir su cuadro de Propiedades(Properties) y luego elija Habilitado(Enabled) . Verá dos opciones ofrecidas:

- Nivel de bloqueo antivirus predeterminado de Windows Defender(Windows Defender Antivirus)

- Alto nivel de bloqueo

Seleccione Nivel de bloqueo alto(High blocking level) y haga clic en Aplicar.

This policy setting determines how aggressive Windows Defender Antivirus will be in blocking and scanning suspicious files. If this setting is on, Windows Defender Antivirus will be more aggressive when identifying suspicious files to block and scan; otherwise, it will be less aggressive and therefore block and scan with less frequency.

Leer(Read) : Cómo habilitar y configurar la protección contra ransomware en Windows Defender(Ransomware Protection in Windows Defender) .

6] Configurar verificación de nube extendida

En la configuración de MpEngine , también verá una configuración de configuración de verificación de nube extendida(Configure extended cloud check) . Si lo desea, también puede Habilitar esta configuración

This feature allows Windows Defender Antivirus to block a suspicious file for up to 60 seconds, and scan it in the cloud to make sure it’s safe. The typical cloud check timeout is 10 seconds. To enable the extended cloud check feature, specify the extended time in seconds, up to an additional 50 seconds.

SUGERENCIA(TIP) : haga que Windows Defender también lo proteja contra programas potencialmente no deseados(Make Windows Defender protect you against Potentially Unwanted Programs too) .

7 ] Habilite(] Enable) y configure el nivel de Protección de la nube en (Cloud Protection)Alto(High) usando el Registro(Registry)

Si es usuario de Windows 10 Home , puede usar el Registro de Windows(Windows Registry) y modificar algunas configuraciones. Para hacer esto, escriba regedit.exe en Iniciar búsqueda(Start Search) y presione Entrar(Enter) para abrir el Editor del registro(Registry Editor) . Ahora navegue a la siguiente clave:

HKEY_LOCAL_Machine\Software\Policies\Microsoft\Windows Defender

En el lado izquierdo, haga clic con el botón derecho en Windows Defender, seleccione Nuevo > Clave y asigne a la clave el nombre Spynet . Haga clic con el botón derecho en Spynet y seleccione de nuevo New > Dword (32 bits) y asígnele el nombre SpynetReporting. Establezca su valor en 2 para establecerlo en el nivel Avanzado.

Ahora, vuelve a hacer clic con el botón derecho en la clave de Windows Defender que aparece en el lado izquierdo y selecciona New > Key . Esta vez nombre la clave como MpEngine . A continuación, haga clic con el botón derecho en la clave MpEngine y seleccione New > Dword (32 bits). Nombre la clave como MpCloudBlockLevel y asígnele un valor de 2 para establecerla en el nivel de bloque Alto.

Herramientas que te pueden ayudar:(Tools that may help you:)

- ConfigureDefender lo ayuda a cambiar la configuración de seguridad de Windows al(Windows Security) instante

- La herramienta WinDefThreatsView(WinDefThreatsView) le permite establecer acciones predeterminadas para las amenazas de Windows Defender .

Related posts

¿Qué es Control Flow Guard en Windows 10 - cómo encenderlo o apagarlo?

Error 0x800106ba, Windows Defender Application no se pudo inicializar

Su IT administrator ha deshabilitado Windows Security

¿Dónde están los registros de escaneo Windows Defender Offline almacenados?

Habilitar y configurar Ransomware Protection en Windows Defender

Fix Windows Defender error code 0x8050800c en Windows 11/10

Cómo agregar o excluir una aplicación en Exploit Protection de Windows 10

Fix Windows Defender Error 0x800b0100 en Windows 10

Cómo borrar Windows Defender Protection History en Windows 10

Habilitar o deshabilitar Core Isolation and Memory Integrity en Windows 10

No se puede encender Windows Defender en Windows 10

El servicio de este programa se ha detenido, 0x800106BA, en Windows Defender

Windows Defender El Threat Service se ha detenido en Windows 10

¿Qué es el Family Options en Windows 10 y cómo ocultar esta sección?

Cómo excluir una carpeta de Windows Defender scan en Windows 10

Cómo actualizar Windows Defender manualmente en Windows 10

Cómo escanear las unidades Mapped Network con Windows Defender

Lo que es Device Security en Windows 10 y cómo ocultar esta área?

Cómo habilitar Windows Defender Periodic Scanning en Windows 10

Update Windows Defender cuando Automatic Updates está deshabilitado