Cómo detectar software de monitoreo o espionaje de computadora y correo electrónico

Si es un administrador de sistemas, vigilar el correo electrónico y el uso de la PC de sus empleados es una tarea bastante común, lo que le permite monitorear la productividad y asegurarse de que no ingresen archivos peligrosos a su red. Lo mismo se aplica a los padres(applies to parents) y maestros, quienes quizás deseen vigilar el uso de la computadora de un niño por su seguridad.

Desafortunadamente, hay momentos en los que el software de monitoreo no es bienvenido o apreciado. Los piratas informáticos, los fisgones o los administradores de TI extralimitados pueden llevar los límites demasiado lejos. Si le preocupa su privacidad(worried about your privacy) , puede aprender a detectar el software de monitoreo o espionaje de la computadora y el correo electrónico siguiendo estos pasos.

Monitoreo en el hogar, la escuela o el trabajo(Monitoring at Home, School, or Work)

Antes de comenzar a ver cómo detectar ciertos tipos de computadora y monitoreo de correo electrónico, es posible que deba determinar sus derechos. Como empleado, sus derechos de acceso sin filtros a la web, el correo electrónico o el uso general de la computadora podrían ser mucho menores, aunque eso no significa que no haya límites que no se puedan traspasar(boundaries that can’t be crossed) .

Es posible que no sea propietario del equipo y, según su contrato, su empleador o escuela puede tener el derecho de registrar cualquier dato sobre el uso de su PC. Si bien hay formas de monitorear esto, es posible que no pueda detenerlo o evitarlo. Lo mismo se aplica en un entorno educativo, donde es probable que existan controles estrictos sobre el uso de la PC y la web.

Sin embargo, es un escenario completamente diferente para una PC personal en una red doméstica. Su PC, sus reglas, a menos que no sea su equipo. Los padres, por ejemplo, pueden colocar software de monitoreo para mantener seguros a sus hijos, pero también lo pueden hacer las parejas abusivas o los piratas informáticos maliciosos a miles de kilómetros de distancia.

Ya sea en casa, en la escuela o en la oficina, hay varias formas de verificar el tipo típico de monitoreo de computadora o correo electrónico que puede tener lugar.

Verificación del software de monitoreo de correo electrónico(Checking for Email Monitoring Software)

Si desea verificar la supervisión del correo electrónico, considere primero si está utilizando una cuenta de correo electrónico personal, corporativa o educativa. Para cuentas corporativas o educativas, es probable que un administrador del sistema tenga el poder de acceder a sus correos electrónicos en cualquier momento, con todos los correos electrónicos enrutados a través de un servidor seguro que también pueden controlar.

Si ese es el caso, siempre(always) debe asumir que sus correos electrónicos son monitoreados de alguna manera. Puede ser monitoreado activamente, donde cada correo electrónico se verifica y registra, o el monitoreo podría ser menos específico, con información sobre cuándo envía y recibe correos electrónicos (así como los destinatarios o remitentes) registrados por separado.

Incluso con un monitoreo menos activo, un administrador de una cuenta de correo electrónico corporativa o educativa aún puede restablecer su contraseña para acceder a sus correos electrónicos en cualquier momento.

Comprobación de encabezados de correo electrónico(Checking Email Headers)

Por lo general, puede determinar si sus correos electrónicos se enrutan a través de un servidor de correo electrónico corporativo mirando los encabezados de los correos electrónicos(headers for emails) que recibe. Por ejemplo, en Gmail , puede buscar los encabezados abriendo un correo electrónico y seleccionando el ícono de menú de tres puntos(three-dots menu icon ) en la parte superior derecha. De las opciones, seleccione la opción Mostrar original(Show Original ) .

Mirando los encabezados, el encabezado Recibido(Received) mostrará de dónde se originó el correo electrónico y el servidor de correo electrónico que se está utilizando. Si el correo electrónico se enruta a través de un servidor corporativo o si un filtro lo escanea, puede suponer que el correo electrónico se está registrando (o se puede registrar).

Uso de servidores proxy(Using Proxy Servers)

Si está utilizando un cliente de correo electrónico de escritorio como Microsoft Outlook , es posible que sus correos electrónicos estén siendo monitoreados a través de un servidor proxy. Se puede usar un servidor proxy para registrar ciertos datos, así como reenviarlos a otros servidores.

Puede verificar la configuración de su proxy en Windows 10 en el menú Configuración(Windows Settings) de Windows (si tiene acceso a esto).

- Para comenzar, haga clic derecho en el menú Inicio(Start) y seleccione la opción Configuración .(Settings)

- En Configuración de Windows, seleccione Red e Internet(Network & Internet) > Proxy . Si está utilizando un servidor proxy, aparecerá en la sección Usar un servidor proxy(Use a proxy server) .

También es posible que la configuración de su buzón de Outlook esté diseñada para enrutar a través de un servidor de correo electrónico a través de un proxy específico. Esto se configura cuando se agrega el buzón de su cuenta a Outlook que, para dispositivos corporativos, probablemente se configure para usted automáticamente.

Desafortunadamente, la única forma de probar esto (sin acceso de administrador) es enviar y recibir correos electrónicos entre una cuenta personal y una cuenta que sospecha que está monitoreada. Al monitorear los encabezados de correo electrónico, es posible que pueda detectar si se usa un servidor proxy usando los encabezados Recibido(Received ) o X-Reenviado-Para(X-Forwarded-For ) .

Verificación del software de monitoreo(Checking for Monitoring Software)

Un método más típico de monitoreo digital es a través del software instalado en su PC, rastreando su actividad web, el software que usa e incluso el uso de su micrófono, cámara web y teclado. Casi todo lo que hace en su PC se puede registrar con el software adecuado.

Sin embargo, buscar las señales de que está siendo monitoreado puede ser un poco más difícil. No siempre hay un ícono útil en la barra de tareas de Windows para buscar, por lo que deberá profundizar un poco más.

Comprobación del Administrador de tareas de Windows(Checking Windows Task Manager)

Si sospecha que hay un software en su PC con Windows que está registrando su actividad, es posible que desee verificar primero su lista de procesos en ejecución utilizando el Administrador de tareas(Task Manager) . Allí es donde encontrará una lista de todo el software que se ejecuta en su PC.

- Para abrir el administrador de tareas, haga clic derecho en el menú Inicio(Start) y seleccione la opción Administrador de tareas .(Task Manager)

- En la ventana del Administrador de tareas(Task Manager) , verá una lista de aplicaciones y servicios en ejecución. Alternativamente, cambie a la pestaña Detalles(Details) para obtener una lista más clara de todos los archivos ejecutables(executable files) en ejecución .

La ejecución de procesos con nombres no descriptivos debería despertar sus sospechas (aunque no siempre). Si bien puede llevar mucho tiempo, debe usar un motor de búsqueda para investigar cada proceso en ejecución.

Por ejemplo, ntoskrnl.exe es un proceso de Windows perfectamente legítimo (y esencial). Sin embargo, si vio a student.exe (la aplicación de monitoreo para el servicio de monitoreo de escuelas de LanSchool ) en la lista, puede asumir que está siendo monitoreado.

También debe buscar un software de conexión de escritorio remoto común, como VNC , LogMeIn o TeamViewer . Estas aplicaciones para compartir pantalla(screen sharing apps) permiten que un usuario remoto tome el control de su PC, dándole la capacidad de abrir aplicaciones, realizar tareas, registrar el uso de su pantalla y más.

Windows también tiene su propio servicio de escritorio remoto(own remote desktop service) , lo que permite que otras PC con Windows vean y controlen su PC. La buena noticia es que las conexiones RDP generalmente solo permiten que una persona vea una pantalla al mismo tiempo. Mientras esté conectado, otro usuario no debería poder ver o controlar su PC.

Mirando las conexiones de red activas(Looking at Active Network Connections)

El administrador de procesos es una buena manera de comprobar si hay un software de monitoreo activo, pero esto solo funciona si el software está actualmente activo. En ciertas configuraciones (como un entorno escolar), es posible que no tenga permiso para abrir el Administrador de tareas(Task Manager) para buscar en primer lugar.

La mayoría del software de registro generalmente funciona registrando datos localmente y enviándolos a un servidor o administrador en otro lugar. Esto podría ser localmente (en su propia red) o en un servidor basado en Internet. Para hacer esto, deberá mirar las conexiones de red activas en su PC.

Una forma de hacerlo es utilizar el Monitor de recursos(Resource Monitor) integrado . Esta aplicación de Windows poco conocida le permite ver cualquier comunicación activa, tanto entrante como saliente, desde su PC. También es una aplicación que a menudo permanece disponible en PC corporativas y educativas.

- Para abrir el Monitor de recursos(Resource Monitor) , haga clic con el botón derecho en el menú Inicio(Start) y seleccione Ejecutar(Run) .

- En el cuadro Ejecutar(Run) , escriba resmon y seleccione Aceptar(OK) .

- Seleccione la pestaña Red(Network) en la ventana Monitor de recursos . (Resource Monitor )Desde aquí, verá una lista de conexiones activas. En el cuadro Procesos con actividad de red(Processes with Network Activity ) , verá los procesos que envían y reciben datos, ya sea localmente o a servicios basados en Internet.

En el cuadro Actividad de red(Network Activity ) , verá estos procesos enumerados nuevamente, pero con las conexiones activas (con direcciones IP) enumeradas. Si desea conocer los puertos que se utilizan para realizar las conexiones, o abrir puertos en su PC en los(open ports on your PC) que los procesos están escuchando activamente las conexiones, vea los cuadros Conexiones TCP(TCP Connections ) y Puertos de escucha .(Listening Ports)

Cualquier conexión a otros dispositivos en rangos de IP reservados (por ejemplo, 10.0.0.1 a 10.255.255.255 o 192.168.0.1 a 192.168.255.255) significa que los datos se comparten a través de su red, pero las conexiones a otros rangos apuntan a un servidor de administración basado en Internet. .

Es posible que deba investigar algunos de los procesos enumerados aquí para identificar posibles aplicaciones. Por ejemplo, si detecta un proceso que no reconoce con una cantidad de conexiones activas, que envía y recibe una gran cantidad de datos o que usa un puerto poco común (generalmente un número de 5 dígitos), use un motor de búsqueda para investigarlo. más lejos.

Detección de registro de teclado, cámara web y micrófono(Spotting Keyboard, Webcam, and Microphone Logging)

El software de monitoreo de PC no se trata solo de registrar su uso de la web, sino que puede resultar mucho más personal. Siempre que sea posible, aplicaciones como estas pueden (y pueden) monitorear su cámara web y monitorear el uso, o registrar todas las pulsaciones de teclas activas que realice. Todo lo que escriba, diga o haga en su PC podría grabarse y examinarse más tarde.

Si esto está sucediendo, deberá tratar de detectar las señales. La mayoría de las cámaras web integradas y externas muestran una luz (generalmente un (external webcams)LED verde o blanco ) para mostrar que una cámara web está activa. El uso del micrófono(Microphone) es más difícil de detectar, pero puede verificar qué sonidos detecta un micrófono en el menú de configuración de Sonido .(Sound)

- Para ello, haga clic con el botón derecho en el icono de sonido en el área de acceso rápido de la barra de tareas. De las opciones, seleccione Abrir configuración de sonido(Open Sound settings) .

- En el menú Sonido , el control deslizante (Sound)Prueba tu micrófono(Test your microphone ) se moverá hacia arriba y hacia abajo con los sonidos captados por tu micrófono.

Si tiene permisos para hacerlo, puede bloquear el acceso a su micrófono o cámara(block access to your mic or camera) en el menú de configuración de Windows.

- Para acceder a este menú, haga clic derecho en el menú Inicio(Start) y seleccione Configuración.(Settings.)

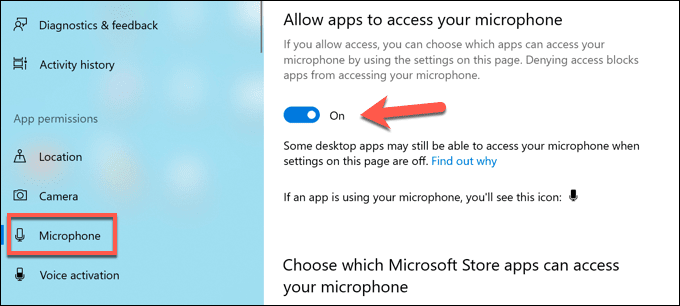

- En el menú Configuración(Settings ) , seleccione la opción Privacidad . (Privacy )En la sección Micrófono(Microphone ) , deshabilite Permitir que las aplicaciones accedan a su micrófono(Allow apps to access your microphone ) y Permitir que las aplicaciones de escritorio accedan a los(Allow desktop apps to access your microphone ) controles deslizantes de su micrófono para detener todo acceso al micrófono. Alternativamente, puede bloquear aplicaciones individuales seleccionando el control deslizante junto a cada entrada de la aplicación.

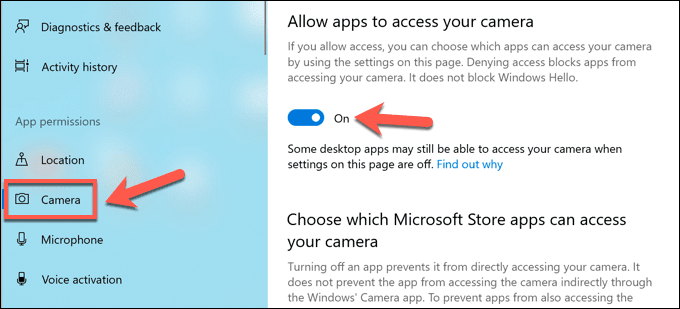

- En la sección Cámara(Camera ) , puede deshabilitar el acceso a la cámara seleccionando Permitir que las aplicaciones accedan a su cámara(Allow apps to access your camera ) y Permitir que las aplicaciones de escritorio accedan a los(Allow desktop apps to access your camera) controles deslizantes de su cámara. También puede detener aplicaciones individuales seleccionando el control deslizante junto a cada entrada.

Los pasos anteriores deberían ayudarlo a limitar lo que alguien puede ver u oír, pero es posible que deba tomar medidas adicionales para bloquear los intentos(block keylogging attempts) de registro de teclas .

Protección contra el monitoreo del gobierno(Protecting Against Government Monitoring)

Los métodos que hemos descrito anteriormente funcionan bien para detectar el tipo de monitoreo que puede esperar en el hogar o en el trabajo, pero es menos probable que funcionen para detectar el monitoreo del gobierno. En ciertas áreas del mundo, es probable que su actividad digital sea registrada y censurada.

Protegerse contra este tipo de monitoreo de computadoras en línea puede ser difícil, pero no es imposible. Algunas de las mejores redes privadas virtuales(best virtual private networks) pueden funcionar en áreas del mundo donde la censura en Internet es común, pero también puede usar Tor(use Tor) para eludir las restricciones y proteger su privacidad.

Desafortunadamente, la única forma de evitar verdaderamente que los agentes gubernamentales controlen su uso digital es cambiar a plataformas cifradas para la comunicación. Existen varias plataformas de chat encriptadas(encrypted chat platforms) , como Signal , que admiten el cifrado de extremo a extremo, lo que le permite chatear libremente sin temor a la censura.

Protéjase contra los fisgones(Protect Yourself Against Snoopers)

Como muestran los pasos anteriores, hay varias formas en que los administradores corporativos, los padres autoritarios, los ex descontentos, los piratas informáticos maliciosos e incluso los espías del gobierno pueden monitorear el uso de su PC. Esto no siempre es algo que pueda controlar, especialmente si es un empleado que usa una red corporativa.

Sin embargo, si está utilizando una PC personal, hay pasos que puede seguir para proteger su PC. El uso de una red privada virtual(virtual private network) es una excelente manera de ocultar su uso de Internet, pero también puede bloquear los intentos salientes de conectarse a su PC. También podría pensar en reforzar su PC con un firewall de terceros(third-party firewall) para detener el acceso innecesario.

Si está realmente preocupado por la seguridad de su red(network security) , puede buscar otras formas de aislar el uso de su PC. Podría cambiar a una distribución de Linux(Linux distribution) , que ofrece más seguridad que una típica PC con Windows . Si desea volverse blanco, incluso puede pensar en una distribución de Linux para piratear(Linux distro for hacking) , lo que le permite probar su red en busca de agujeros de seguridad.

Related posts

¿Qué Do BCC and CC Mean? Entendiendo Basic Email Lingo

El Best Free Encryption Software en 2021

La mejor manera de cambiar a una nueva dirección de correo electrónico

El mejor software panorámico gratuito

6 formas de enviar archivos grandes como archivos adjuntos de correo electrónico

Cómo Find Birthdays EN Facebook

7 Quick Fixes cuando Minecraft Keeps Crashing

Cómo verificar todas sus cuentas de correo electrónico desde Gmail

Cómo hacer Spotify Louder and Sound Better

Cómo Search Facebook Friends por Location, Job, OR School

¿Qué es el Uber Passenger Rating and How para comprobarlo?

Cómo solucionar un error Steam "Transacción pendiente"

Cómo hacer cualquier Wired Printer Wireless en 6 Different maneras

Cómo tomar un Screenshot en Steam

Cómo encender o apagar Caps Lock en Chromebook

3 maneras de tomar un Photo or Video en un Chromebook

Cómo usar Discord Spoiler Tags

10 Best Ways a Child Proof Your Computer

Cómo encontrar los mejores servidores de discordia

Cómo Download and Install Peacock EN Firestick