¿Cómo puedo saber si mi computadora ha sido pirateada y qué hacer a continuación?

A veces, en lugar de utilizar la teoría de la lógica y el razonamiento, seguimos nuestro instinto para comprender las cosas de manera instintiva. La piratería(Hacking) es uno de esos casos en los que se puede seguir este principio. Sabemos que los piratas informáticos pueden obtener acceso a sus dispositivos de formas sorprendentes y manifestarse en diferentes avatares de los que quizás no nos demos cuenta. Clientes (Clients)IRC , troyanos(Trojans) , puertas traseras son algunos de los programas maliciosos que se utilizan para piratear computadoras. Lo menos que podemos hacer es buscar algunos posibles indicadores que sugieran que podríamos haber sido pirateados y luego buscar alguna acción rápida contra eso. Así es como puede saber si su computadora con Windows ha sido pirateada(Windows computer has been hacked) .

¿Cómo sé si mi computadora ha sido pirateada?

Usted sabe que su computadora ha sido pirateada y comprometida si ve los siguientes signos:

- Sus contraseñas o configuraciones en línea han sido cambiadas

- Se han cambiado las contraseñas de la cuenta local de su computadora, o ve nuevas cuentas de usuario(User)

- Ves publicaciones extrañas 'hechas por ti' en tus redes sociales. O tal vez tus ' Amigos(Friends) ' están recibiendo mensajes inapropiados, supuestamente tuyos.

- Tus amigos informan que han recibido spam o correos electrónicos extraños tuyos.

- Encuentra que se han instalado nuevos programas o barras de herramientas en su computadora.

- Recibe mensajes de antivirus falsos u otro software malicioso(rogue software)

- Su velocidad de Internet se ha vuelto lenta y lenta

- Hay un marcado aumento en la actividad de la red(Network) .

- Su Firewall está ocupado bloqueando varias solicitudes de conexión externa

- Su software de seguridad ha sido deshabilitado.

- La página de inicio o el motor de búsqueda predeterminado del navegador ha sido secuestrado

- Su mouse se mueve automáticamente para hacer selecciones

- Comienza a recibir llamadas de su banco(Bank) , compañía de tarjeta de crédito , (Credit Card)tienda en línea(Online Store) sobre falta de pago, caída en el saldo bancario, saldos pendientes inesperados o compras.

Echemos un vistazo a algunos de estos signos en detalle, sin un orden específico.(Let us take a look at some of these signs in detail, in no specific order.)

Cambio de contraseñas en línea

Si nota que una o más de sus contraseñas en línea han cambiado repentinamente, lo más probable es que haya sido pirateado. Aquí, por lo general, lo que ocurre es que la víctima, sin saberlo, responde a un correo electrónico de phishing(Phishing email) de aspecto auténtico que supuestamente afirma ser del servicio y termina con la contraseña cambiada. El pirata informático recopila la información de inicio de sesión, inicia sesión, cambia la contraseña y utiliza el servicio para robar dinero de la víctima o de los conocidos de la víctima. Vea cómo puede evitar estafas y ataques de phishing(avoid Phishing Scams and Attacks) y tome medidas para prevenir el robo de identidad en línea(Online Identity Theft) .

Como acción de control de daños, puede notificar inmediatamente a todos sus contactos sobre la cuenta comprometida. En segundo lugar(Second) , comuníquese inmediatamente con el servicio en línea para informar la cuenta comprometida. La mayoría de los servicios en línea son conscientes de este tipo de malicia y tienen la fuerza y la experiencia necesarias para restaurar las cosas a la normalidad y recuperar la cuenta bajo su control con una nueva contraseña. Puede recuperar cuentas de Microsoft, cuentas(Microsoft Accounts) de Google, cuentas(Google Accounts) de Facebook, cuentas(Facebook account) de Twitter(Twitter account) , etc. pirateadas, utilizando el procedimiento establecido correctamente.

Cantidad(Amount) que falta en su cuenta bancaria

En caso de desgracia, puede perder todo su dinero si un pirata informático accede a su información personal ( tarjeta de crédito(Credit Card) , datos bancarios en línea(Online Banking) , etc.). Para evitar esto, active las alertas de transacciones que le envían alertas de texto cuando sucede algo inusual. Muchas instituciones financieras le permiten establecer umbrales en los montos de las transacciones, y si se excede el umbral o se dirige a un país extranjero, se le advertirá. Sería una buena idea seguir estos consejos de banca en línea(Online Banking Tips) .

Mensajes antivirus falsos

Los mensajes de advertencia de antivirus falsos(Fake) se encuentran entre las señales más seguras de que su sistema se ha visto comprometido. Hacer clic en No o Cancelar para detener el análisis de virus falso no produce ningún beneficio, ya que el daño ya está hecho. Estos programas a menudo hacen uso de software sin parches como Java Runtime Environment para explotar su sistema.

Ventanas emergentes aleatorias frecuentes

Este problema está asociado principalmente con sus navegadores e indica que tiene software no deseado o malware instalado en su computadora, ya que los sitios web generalmente no generan ventanas emergentes dañinas .

Redirección de búsquedas en Internet o página de inicio

Es un hecho bien conocido que la mayoría de los piratas informáticos se ganan la vida redirigiendo su navegador a otro lugar que no sea la dirección que desea visitar. Esto se debe ciertamente a que al hacker se le paga haciendo que sus clics aparezcan en el sitio web de otra persona, a menudo aquellos que no saben que los clics en su sitio provienen de una redirección maliciosa.

A menudo, puede detectar o identificar este tipo de malware simplemente escribiendo algunas palabras muy comunes relacionadas en la barra de búsqueda de los motores de búsqueda populares y verificando si aparecen o no los resultados relevantes para su búsqueda. El tráfico enviado y devuelto siempre será claramente diferente en una computadora comprometida frente a una computadora no comprometida.

¿Su PC actúa como un nodo de Botnet?

Los botnets son redes de computadoras comprometidas, controladas por atacantes remotos para realizar tareas ilícitas como enviar spam o atacar otras computadoras. Tal vez su computadora se haya visto comprometida y esté actuando como un Nodo(Node) .

SUGERENCIA(TIP) : antes de continuar, es posible que desee leer nuestra publicación: ¿Por qué alguien querría piratear mi computadora(Why would someone want to hack my computer) ?

¿Qué hacer si tu computadora ha sido hackeada?

1] Si cree que su PC con Windows puede haber sido secuestrada, debe desconectarse de Internet e iniciar en modo seguro(boot into Safe Mode) y ejecutar un análisis completo y profundo de su software antivirus(antivirus software) . Si su software de seguridad ha sido deshabilitado, use un buen escáner antivirus bajo demanda(on-demand antivirus scanner) . y ejecutarlo desde un disco externo o USB .

2] También puede usar herramientas especializadas como Norton Power Eraser, un software anti-hacker o una de estas herramientas de eliminación de Botnet .

2] Puede eliminar las barras de herramientas falsas del navegador utilizando un buen software de eliminación(Browser Hijacker Removal software) del secuestrador del navegador .

3] Abra(Open) su Panel de control(Control Panel) y desinstale los programas que puedan parecer sospechosos por naturaleza.

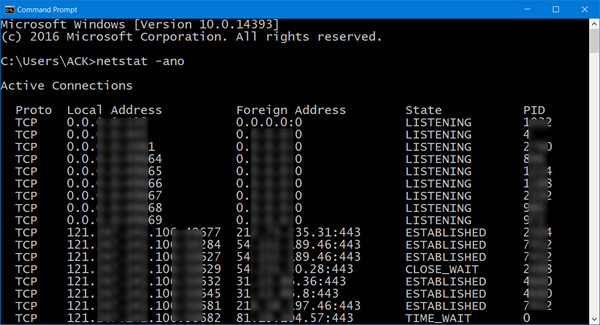

4] Cuando esté conectado a Internet , abra un símbolo del sistema(Command Prompt) , escriba el siguiente comando y presione Entrar(Enter) :

netstat –ano

- -un parámetro enumera todas las conexiones y puertos de escucha de la computadora

- -n parámetro muestra direcciones y números de puerto

- El parámetro -o genera el ID del proceso responsable de la conexión.

Con un vistazo, un administrador de TI podrá vigilar sus puertos(Ports) abiertos y la actividad de red que se está produciendo en el sistema.

Compruebe(Check) si hay alguna conexión sospechosa. Tenga en cuenta que cualquier conexión que diga - 'Establecida' y el número PID y asegúrese de que todas esas conexiones sean conexiones válidas. Si es necesario, presione Ctrl+Shift+Esc para abrir el Administrador de tareas(Task Manager) . Luego, navegue con el cursor del mouse hasta la pestaña 'Procesos' y presione la pestaña 'Ver', seleccione las columnas y verifique la columna PID del identificador de proceso . (Process Identifier PID)Al instante, se mostrará la lista completa de números PID . Busque el número que anotó hace unos momentos en la ventana CMD . En caso de duda, finalice el proceso.

5] Instale una herramienta de monitoreo de ancho(bandwidth monitoring tool) de banda para que pueda controlar su uso. Utilice herramientas de rastreo de paquetes(Packet Sniffing Tools) para interceptar y registrar el tráfico de red.

Mantenga su sistema operativo y el software instalado actualizados en todo momento para eliminar todas las vulnerabilidades del software y utilizar un buen software de seguridad(security software) . Es esencial mantenerse al tanto de estos desarrollos ya que, en el panorama de amenazas actual, ningún software antivirus ofrece el 100 % de tranquilidad. Para combatir esto, se deben usar programas antimalware que controlen los comportamientos de los programas ( heurística(Heuristics) ) para detectar malware previamente no reconocido. También se pueden implementar para su uso otros programas que usan entornos virtualizados, VPN , software anti-hacker y software de detección de tráfico de red.

6] Utilice Detekt(Make) , un software gratuito de vigilancia para (Detekt)Windows .

Estos son algunos consejos que lo ayudarán a mantener a los piratas informáticos fuera de su computadora con Windows(tips that will help you keep Hackers out of your Windows computer) .(Here are some tips that will help you keep Hackers out of your Windows computer.)

Si necesita más ayuda, consulte esta Guía de eliminación de malware(Malware Removal Guide) . También te puede interesar leer esta publicación titulada, ¿cómo saber si tu computadora tiene un virus(how do you tell if your computer has a virus) ?

Related posts

Descubra Computer RAM, Graphics Card/Video memory de Windows 10 PC

10 Útil Computer Mouse Tricks para Windows 11/10

3 maneras de tomar un Photo or Video en un Chromebook

Cómo Detect Computer & Email Monitoring o Spying Software

Piso Panel Display Technology Demystified: TN, IPS, VA, OLED y más

Cómo encender o apagar Caps Lock en Chromebook

7 Quick Fixes cuando Minecraft Keeps Crashing

Cómo Download and Install Peacock EN Firestick

Cómo obtener Rid de Yahoo Search en Chrome

Cómo Mute Someone EN Discord

Cómo comprobar Your Hard Drive para errores

¿Qué Do BCC and CC Mean? Entendiendo Basic Email Lingo

Cómo Insert Emoji EN Word, Google Docs and Outlook

Cómo abrir un File con No Extension

No Discord Opening? 9 Ways a Fix

Cómo Fix Disney Plus Error Code 83

Cómo encontrar los mejores servidores de discordia

Cómo usar VLOOKUP en las hojas Google

Cómo tomar un Screenshot en Steam

10 Best Ways a Child Proof Your Computer